Az új technológiák és a fejlett gépek elterjedésével a vállalkozások jövője biztonságosabbá válhat, de egyben veszélyeztetettebbé is, mivel mindent online felügyelnek és ellenőriznek. A jól működő vállalkozás kulcsa, hogy megértsük, mit jelent ma a kiberbiztonság, és hogyan javíthatja a mesterséges intelligencia (MI) és a gépi tanulás (ML) a létesítmény biztonságát.

Annak illusztrálására, hogy a mesterséges intelligencia és a gépi tanulás jobb megértése hogyan segíti a vállalkozásokat és a magánszemélyeket a támadások elleni védekezésben, az iparág vezetőinek megoldásaira összpontosítunk, hogy az olvasóknak útmutatást nyújtsunk a megfelelő kiberbiztonsági megoldás kiválasztásához az MI és ML megvalósításokkal.

Általános kiberbiztonsági terminológia

Mielőtt rátérnénk a lényegre, van néhány, a kiberbiztonságban használt általános kifejezés, amelyek segítenek megérteni a fogalmakat, és később megvitatni a megoldásokat az informatikai szakemberekkel. Ezt a részt átugorhatja, ha már ismeri a terminológiát.

Mélyreható védelem

A koncepció a biztonsági funkciók számos rétegére épül, amelyek fokozzák a rendszer általános biztonságát. Abban az esetben, ha az egyik biztonsági intézkedés hatástalan, a többi biztonsági intézkedés tartalékként szolgál a hálózat biztonságának megőrzésére.

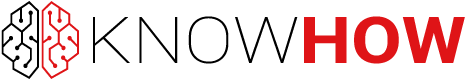

Ipari tűzfal

A jogosulatlan hozzáférés megakadályozása érdekében az ipari tűzfalak olyan eszközök, amelyek figyelik és blokkolják a hálózatok vagy hálózati eszközök, például ipari számítógépek, vezérlőrendszerek és egyéb eszközök felé irányuló vagy onnan érkező forgalmat.

IDS (Illetéktelen hálózati behatolást jelző rendszer)

Az ipari IDS egy olyan eszköz vagy rendszer, amely figyeli a hálózati forgalmat a gyanús tevékenységekkel kapcsolatban, és riasztásokat küld. Minden behatoló tevékenységet vagy jogsértést gyakran központilag rögzítenek egy biztonsági információ- és eseménykezelő rendszer segítségével, vagy riasztják a rendszergazdát. Egyes esetekben mindkét megoldást együttesen alkalmazzák.

IPS (Illetéktelen hálózati behatolást megelőző rendszer)

Az ipari IPS olyan eszköz vagy rendszer, amely észleli a rosszindulatú tevékenységet, rögzíti annak részleteit, jelenti, majd erőfeszítéseket tesz annak blokkolására vagy megállítására. Folyamatosan kutatja a hálózaton a káros tevékenységeket. Ha talál egyet, képes jelentéssel, a hálózat blokkolásával vagy megszakítással reagálni. Ez az eszköz lehet hardver vagy szoftver.

DPI (Mély csomagellenőrzés)

A Mély csomagellenőrzés (DPI) egyfajta adatfeldolgozás, amely gondosan megvizsgálja a számítógépes hálózaton keresztül továbbított információkat, és megfelelő intézkedéseket hozhat, például figyelmeztetést, blokkolást, átirányítást vagy bejelentkezést. A mély csomagellenőrzést gyakran használják az alkalmazások viselkedésének megfigyelésére, a hálózati forgalom vizsgálatára, hálózati problémák diagnosztizálására, az adatok megfelelő formátumának ellenőrzésére, valamint például rosszindulatú kódok, lehallgatás, internetes cenzúra stb. keresésére.

Rosszindulatú szoftverek

Az általános kifejezés minden olyan szoftver által tervezett fenyegetésre vonatkozik, amely kárt okoz a számítógépben, kiszolgálóban, kliensben vagy számítógépes hálózatban. A rosszindulatú szoftverek közé tartoznak például a vírusok, férgek, trójaiak, kémprogramok, rootkitek, reklámprogramok, távoli hozzáférési programok vagy a zsarolóprogramok.

DoS/DDoS

A Szolgáltatásmegtagadással járó támadás (DoS) egy olyan támadás, amelynek célja a gép vagy a hálózat leállítása, lehetetlenné téve a hozzáférést a felhasználók számára. Ez történhet összeomlást okozó információk átadásával vagy a célpont forgalommal való elárasztásával. Annak érdekében, hogy a célpont ne tudjon semmilyen információt fogadni vagy küldeni, az elosztott szolgáltatásmegtagadással járó támadásokat (DDoS) úgy lehet végrehajtani, hogy a célpontot sok állomásról érkező forgalommal telítik.

Miért fontos az ipari hálózatok biztonsága és a kiberbiztonság?

A digitalizáció korában a kiberbiztonság kulcsszerepet játszik a megfelelően működő munkakörnyezetben. Az adatok minden kategóriáját megvédi a szabotázstól, adatvesztéstől vagy egyéb hibáktól. A növekvő technológiákkal és a nagyobb összekapcsolhatósággal a potenciális kibertámadások nyomon követése egyre nehezebbé válik, különösen az elemzők számára, mivel gyakran vissza kell vágniuk a mesterséges intelligencia ellen.

A kibertámadások a vállalatoknak költségeket és bűncselekményi károkat okoznak. Ezért a gépeket és eszközöket gyakran úgy tervezik, hogy megelőzzék és nyomon kövessék az ipari hálózatokban megjelenő potenciális problémákat. Valós időben képesek megismerni és elemezni a potenciális kiberkockázatokat, és növelik a kiberelemzők hatékonyságát.

Mesterséges intelligencia a kiberbiztonságban – jobb, mint az ember?

A kiberbiztonság elemzése és javítása már nem csak emberi léptékű kérdés. A mesterséges intelligencia és az ML pontosabban és jobban azonosítja a rosszindulatú szoftverekre és szokatlan tevékenységekre utaló mintákat, mint az emberek és a hagyományos szoftverek. A mesterséges intelligencia és az ML több millió eseményt képes elemezni, és gyorsan azonosítani az olyan fenyegetéseket, mint a vírusok és a nulladik napi sebezhetőségi támadások.

A Capgemini jelentése szerint a szervezetek több mint fele (56%) állítja, hogy kiberbiztonsági elemzőik túlterheltek, és közel egynegyedük (23%) nem képes alaposan megvizsgálni az összes bejelentett incidenst.

A jelentés szerint a vállalati vezetők 69%-a nem lesz képes reagálni a kibertámadásokra mesterséges intelligencia nélkül. A távközlési vállalatok 80%-a és a vásárlói árukat gyártó vállalatok 79%-a állítja, hogy a fenyegetések azonosításában és a támadások megállításában a mesterséges intelligenciára támaszkodik.

Az ML alkalmazásai

A gépi tanulás hatékonyabb és jobb lehet a fenyegetések észlelésében, mint az emberi elemzők.

A Carbonite és a Webroot OpenText vállalatok 2021 márciusa és áprilisa között végzett felmérésen alapuló Fact or Fiction jelentésében a válaszadók több mint fele (57%) világszerte azt állította, hogy az előző évben [2020] káros kibertámadás áldozata lett. A jelentésben szereplő válaszadók 65%-a hozzátette, hogy szervezeteik felkészültebbek a kiberbiztonsági támadások kezelésére, mivel MI/ML-alapú kiberbiztonsági eszközöket használnak.

Manapság már a hackerek is hatékonyan használják a mesterséges intelligenciát. A mesterséges intelligencia sokkal gyorsabban tud tweeteket küldeni, mint az emberek, és pontosabban tud reagálni, mivel más intelligens szoftverekkel küzd. Ez csak azt jelenti, hogy az ML és a mesterséges intelligencia bevezetése elengedhetetlen. A kibertámadások elleni küzdelem kulcsfontosságú fegyverévé válnak.

Ezért a vállalatok egyre inkább a fenyegetések elhárítására kezdenek koncentrálni. A legjobb alkalmazások a hatalmas adatmennyiségek elemzésére és kiterjedt műveletek végrehajtására szolgálnak majd, hogy kiszűrjék a rendellenességeket, a gyanús vagy szokatlan viselkedést és a nulladik napi támadásokat.

Kiberbiztonság a digitális vállalkozások számára – Siemens

A vállalkozások és a gyártók most számos új megvalósításra összpontosítanak munkahelyeik javítása érdekében. Az intelligens gyártástól kezdve az Ipar 4.0 és 5.0 koncepción át az Ipari dolgok internetéig (IIoT) és a Digitális ikerig. Az ipari világ összekapcsolt és felügyelt – a legtöbb vállalat erre törekszik. Mivel azonban egyre több dolog kerül át a virtualitásba, az új technológiák különböző megoldásokat kínálnak a kiberkockázatok kezelésére.

A Siemens arra összpontosít, hogy segítse a szervezeteket a kiberveszélyek elleni küzdelemben azáltal, hogy honlapján tanulmányok, esettanulmányok, valamint podcastok és videók (lásd alább) segítségével osztja meg a tudatosságot. Ez a márkaismeret és a fontos iparági esetekre való összpontosítás segít a legjobb megoldások kialakításában az online fenyegetések elleni küzdelemben.

Siemens Mélyreható védelem

A Siemens saját mélyreható védelemmel rendelkezik, és különböző megoldásokat biztosít a kibertámadások elleni küzdelemre. Az IEC 62443 nemzetközi szabványt követve a Siemens egy többrétegű biztonsági koncepcióra összpontosít, amely az üzemek teljes körű védelmét biztosítja az üzemirányítási szinttől a terepi és biztonságos adatkommunikációig. Kattintson ide, ha többet szeretne megtudni a tanúsítványokról és szabványokról.

Üzembiztonság

Az üzembiztonság az automatizálási rendszerek védelme és biztonsági irányítása. Annak érdekében, hogy megakadályozzák, hogy illetéktelen személyek fizikailag hozzáférjenek a létfontosságú részegységekhez, az üzembiztonság számos technikát alkalmaz, kezdve a szokásos épületbe való belépéstől az érzékeny területek kulcskártyás biztonságáig.

Felveheti a kapcsolatot a Siemens Ipari biztonsági szolgáltatásaival, amelyek az átfogó üzemvédelemre vonatkozó iránymutatásokkal segítenek Önnek a folyamatokban.

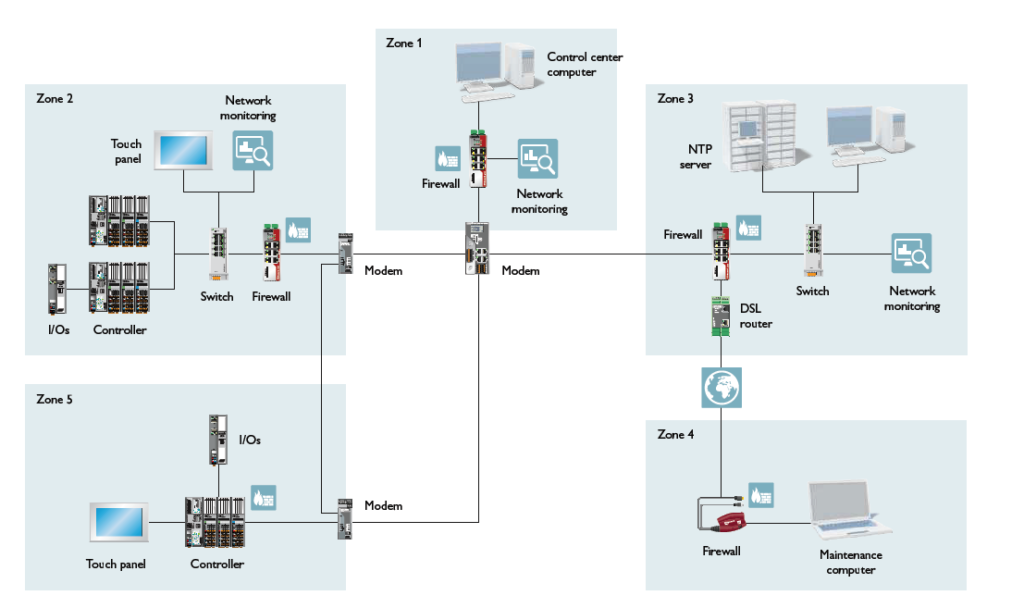

Hálózati biztonság

A hálózati biztonság tekintetében a szegmentálás és a titkosított kommunikáció az automatizálási hálózatok illegális hozzáféréssel szembeni védelmét szolgálja. A berendezésekhez és létesítményekhez való távoli hozzáférés egyre gyakoribbá válik az iparágban, és ahogy fentebb említettük, a szegmentáció további biztonságot nyújt.

Rendszerintegritás

A rendszerintegritás az automatizálási rendszerek és a vezérlőelemek védelmét jelenti. A Siemens integrált biztonsági funkciókat biztosít a vezérlési szintű jogosulatlan konfigurációs módosítások és a jogosulatlan hálózati hozzáférés ellen.

Például a SIMATIC S7 vezérlők, valamint az olyan vezérlőrendszerek, mint például a SIMATIC PCS 7 vagy a PCS neo, a SCADA vagy a HMI rendszerek biztosíthatók az illetéktelen hozzáférés ellen. A rendszerintegritás magában foglalja a felhasználói hitelesítést és a hozzáférési jogokat, valamint a rendszer támadások elleni védekezést.

Ha integrált biztonsági funkciókat keres a beruházás védelme és a termelékenységi szintek fenntartása érdekében, a SIMATIC G120 Smart Access modul egyszerű integrációt biztosít az alkalmazásba és könnyű beállítási folyamatot.

A SINAMICs G120X minden hálózati körülmények között stabilan működik, rendkívül energiatakarékos, különböző keretméretekkel és teljesítménytartományokkal rendelkezik, és számos ipari alkalmazásban használatos, a fűtési, szellőztetési, légkondicionáló rendszerektől kezdve a vízen át az épületekig és az infrastruktúráig.

Az S7-1500 vezérlők csúcsteljesítményt nyújtanak, és megbízható megoldásokat jelentenek minden gép- és folyamatvezérlő alkalmazás esetén a jövő digitális gyárának felépítése érdekében.

Egy másik eszköz az innovatív érintőképernyős SIMATIC HMI Comfort sorozat, amely képes a PROFI energia segítségével összehangolni a kijelzőjét a szünetekben, és központilag kikapcsolni azt az energiafogyasztás csökkentése és a maximális adatbiztonság érdekében, ha az áramellátás meghibásodik.

Egyéb jellemzők:

- TFT szélesvásznú kijelző nagy felbontással

- Az akár 1280 x 800 képpontos felbontást nagy teljesítményű vizualizációs alkalmazások gépi szintű megvalósítására tervezték

- A pontos diagnosztikát a különböző csatlakozási típusok teszik egyszerűvé: Ethernet, RS422, RS485, SD-kártyafoglalat

- USB 2.0 és 24 MB beépített memória

- Több interfész és kevesebb hardverköltség a hatékony kezelői vezérlés és felügyelet érdekében

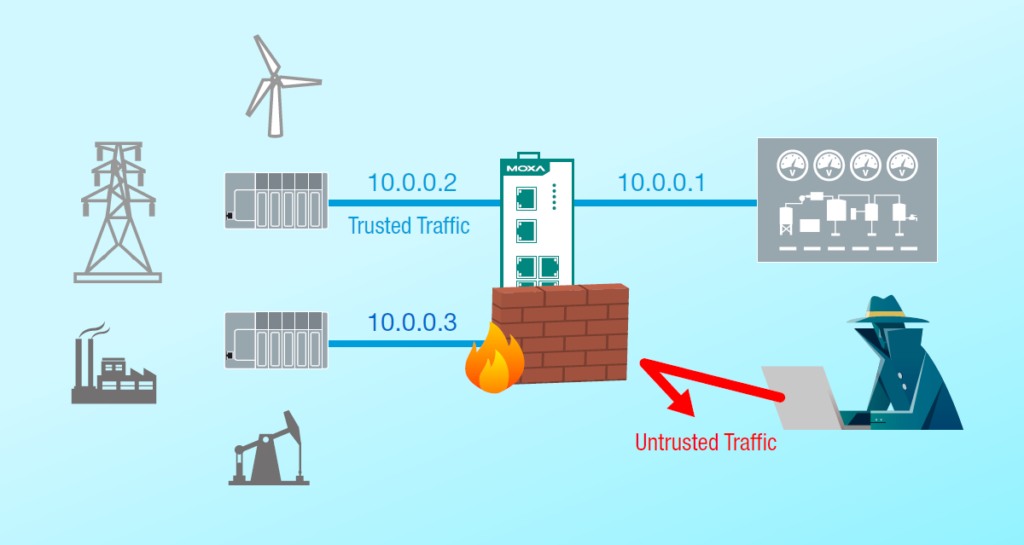

Biztosítsa az ipari hálózatok biztonságát – MOXA

A Moxa elkötelezettsége az ipari környezetek megbízható csatlakoztathatóságának biztosítása. Mivel számos ipari hálózat ki van téve kiberfenyegetéseknek, a Moxa továbbfejlesztett hálózatbiztonsági portfóliót fejlesztett ki. A márka olyan ipari kiberbiztonsági megoldásokat kínál, amelyek kritikus IT kiberbiztonsági technológiákat tartalmaznak, mint például az Illetéktelen hálózati behatolást megelőző rendszer (IPS), amely a mélyreható védelmi stratégiák kulcsfontosságú eleme.

Ipari kiberbiztonsági megoldásukat kifejezetten arra tervezték, hogy az ipari hálózatokat megvédjék a kiberfenyegetésektől, az ipari műveletek megszakítása nélkül. A cikkünkben kiemelt többi márkához hasonlóan a Moxa számára is kiemelt fontosságú a kiberbiztonság. Számos támogató forrást biztosítanak, amelyek segítenek jobban megérteni a kiberkockázatot, és megtalálják a legjobb megoldásokat minden rosszindulatú szoftverre.

Moxa Secure Connections

Egyre több kibertámadás éri az ipari hálózatokat, ezért kulcsfontosságú a sebezhetőségek azonosítása és mérséklése, mielőtt azokat kihasználnák. A vállalatoknak gondoskodniuk kell arról, hogy az ipari hálózataikat támogató hálózati architektúra biztonságos legyen, és csak az engedélyezett forgalmat engedje át a megfelelő helyekre.

A megbízható és biztonságos adatátvitel biztosítása az operatív technológiai (OT) eszközökről az IT-alapú felhőszolgáltatásokba sok rendszerintegrátor és mérnök számára komoly nehézséget jelent az IIoT területén. A Moxa erős, felhőképes IIoT-átjáróinak és az értéknövelt, hosszú életciklusú szoftvereknek a kombinációja biztonságos és megbízható IIoT-megoldásokat kínál, amelyek gyorsan felépíthetők és a helyszínen bevezethetők. A Moxa OT/IT integrált hálózati biztonsági megoldásokat kínál a kiberfenyegetések elleni kétféle módon:

- Erősítse meg hálózati infrastruktúráját eszközönkénti és rétegenkénti biztonsági képességekkel, hogy a hálózaton zajló jogszerű adatforgalom biztonságban maradjon.

- Védje kritikus eszközeit és hálózatait speciális OT protokollokkal és csomagellenőrzéssel, valamint mintaalapú védelemmel.

A Moxa lehetővé teszi a biztonságos Edge-csatlakozást, mivel nagyon fontos, hogy a peremeszközök biztonságosan legyenek összekapcsolva, mielőtt a védelem egy újabb rétegét alkalmaznánk (a hálózat szegmentálása útválasztókkal, majd az eszközök biztosítása IDS/IPS/tűzfalakkal). A Moxa többszintű kiberbiztonsági megközelítése az IEC-62443 ipari szabványon alapul, és a márka az OT-hálózatokat OT/IT integrált biztonsággal biztosítja:

- A hálózatépítés és a kiberbiztonság egyesítése – egyesíti az ipari hálózatépítés és a kiberbiztonság szakértelmét, hogy többszintű védelmet nyújtson az ipari hálózat számára.

- A biztonság folyamatos javítása – A Moxa proaktív módon védi termékeit a biztonsági résekkel szemben, és segíti a felhasználókat a jobb biztonsági kockázatkezelésben.

- Az IT/OT-biztonság fejlesztése – A Moxa a TXOne Networks partnere, amely az iparágak növekvő biztonsági igényeire, valamint az IT/OT-személyzet biztonsági igényeire reagál.

A márka kínálata magában foglalja a központosított hálózat- és biztonságkezelést és a távoli kapcsolatkezelést, az ipari eszközök védelmét IPS és IDS biztonságos hálózattal,

valamint a peremcsatlakozást erősített ipari hálózati eszközökkel.

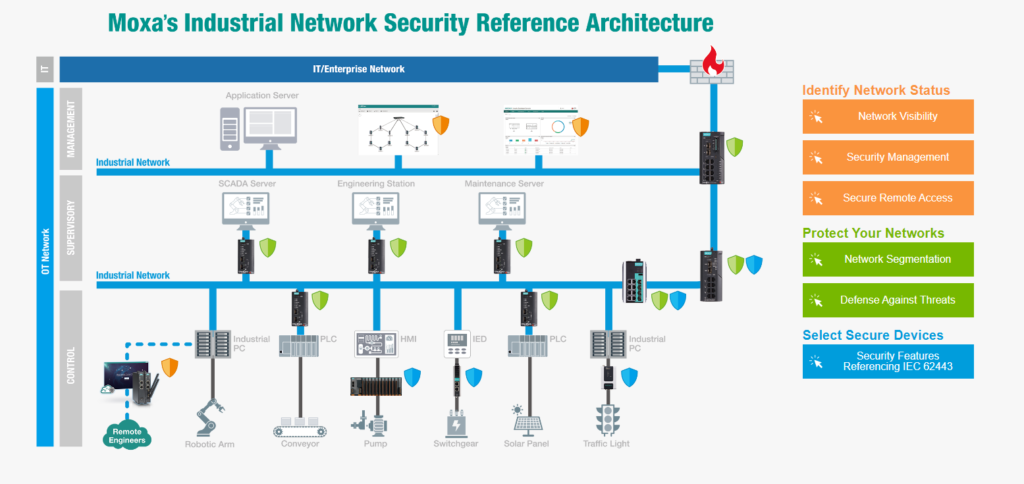

A Distrelec a peremcsatlakoztatási eszközök széles választékát kínálja, például protokollátalakítókat és soros ethernet eszközkiszolgálókat az Nports 6000 típustól (lásd alább) az Mgate MB3000 sorozatig. Az Ethernet és vezeték nélküli csatlakozást néhány menedzselt kapcsoló, köztük az intelligens SDS-3008 és a 2023 első negyedévében érkező új Wi-Fi-s termékek AWK-sorozata (IEC 62334-4-2 tanúsítvánnyal) biztosíthatja.

Soros eszközkiszolgálók

Az NPort 6000 eszközkiszolgálók az SSL és SSH protokollt használják a titkosított soros adatok Ethernet-kapcsolaton keresztüli továbbítására. Az NPort 6000 támogatja az SSL és SSH protokollokat, amelyek az adatok titkosításával működnek, mielőtt azokat a hálózaton keresztül továbbítanák. A felhasználók biztosak lehetnek abban, hogy az NPort 6000 segítségével a soros adatok biztonságosan kerülnek átvitelre mind a magán-, mind a nyilvános hálózatokon.

Egyéb jellemzők:

- Biztonságos üzemmódok a Real COM, TCP kiszolgáló, TCP kliens, párosított kapcsolat, terminál és fordított terminál technológiákhoz

- Az összes adatátviteli sebességet nagy pontossággal támogatja a rendszer

- Hálózati médium kiválasztása 10/100BaseTX vagy 100BaseFX

- Automatikus RS-485 adatirányítás a szabadalmaztatott Moxa ADDC segítségével

- Port puffer soros adatok tárolásához, ha az Ethernet-kapcsolat nem áll rendelkezésre

- SD-nyílás a portpuffer memória bővítéséhez

- Megnövelt üzemi hőmérséklet-tartomány: -40…+75°C

Kattintson ide és tudjon meg többet arról, hogyan segít a Moxa az európai ipari hálózatok biztonságában.

Kezdő lépések az ipari kiberbiztonság területén – Hirschmann

Amint fentebb említettük, a digitalizáció és a gépek és ipari rendszerek egyre növekvő összekapcsolása nyilvánvalóan fejleszti a létesítményt, de kiberkockázatnak is kiteheti a vállalatot. A márka forrása szerint a gyártóüzemek elleni támadások világszerte megnövekedtek. Ezért az ipari létesítmények védelme alapvető fontosságú a belső és külső támadások ellen.

A Belden alá tartozó Hirschmann elkötelezett az ipari kiberbiztonsági megoldások biztosítása mellett. A márka a csúcskategóriás ipari hálózati megoldásokra összpontosít. A termékek széles skálája között megtalálhatóak ipari csatlakozók, vezérelt és nem vezérelt Ethernet-switch-ek, médiaátalakítók, vezeték nélküli LAN-ok és biztonsági megoldások.

Néhány lehetőség az ipari kiberbiztonsággal kapcsolatban:

- Hálózatértékelés – vizsgálja meg az OT-hálózatát, hogy megismerje a hozzá csatlakoztatott összes eszközt, például gépeket, érzékelőket, vezérlőket, meghajtókat, kapcsolókat, kamerákat stb. Ezután meghatározhatja, hogyan használják az eszközöket, és létrehozhat egy kiindulási pontot, hogy az egyes eszközöket idővel figyelemmel kísérhesse és mérhesse, ezzel nyomon követve a változásokat.

- Kibertámadások azonosítása – az IP-címek vizsgálata és azonosítása az új, ismeretlen eszközök felfedezése érdekében további forgalom vagy késleltetés nélkül. Ez segíthet a felderítési fázisban adatot cserélő illegális eszközök azonosításában. Ezután további kutatásokat végezhet, hogy többet tudjon meg az ilyen eszközökről, és felmérje a károsodási potenciáljukat.

- Mélyreható védelmi stratégia kifejlesztése – ez alapvetően a kiberbiztonság megközelítése annak megtervezésétől kezdve, hogy hogyan védje meg az értékes adatokat, és hogyan akadályozzon meg mindent, ami ezt követően történik. A stratégia lehetővé teszi az egyik eszközről a másikra való átmenet között szükséges minimálisan megkövetelt információk meghatározását, például a SCADA-hálózatokért felelős üzemvezetőkkel való együttműködés után, hogy meghatározzák, milyen információknak kell áramlaniuk egy robotokból álló cellából a különböző ipari berendezésekhez a PLC-ken és HMI-ken keresztül.

- A hálózat szegmentálása – a hálózat szegmentálása javíthatja a biztonságot. Például az OT-hálózatok más hálózatoktól való belső és külső elkülönítése lehetővé teszi az adatok biztonságos megosztását. A hálózat szétválasztása/szegmentálása segíthet abban, hogy a fenyegetés ne terjedjen át más eszközökre (ha a támadás a hálózat egyik szegmensében történik, a másik szegmens nem lesz érintett).

Ha már rendelkezik egy kis rálátással, elkezdheti javítani a kiberbiztonsági stratégiát (mélyreható védelem).

A Hirschmann végponttól végpontig terjedő kiberbiztonsági megoldásokat kínál, a tűzfalmegoldásoktól kezdve az útválasztókon át a hálózati szoftverekig. Nézze meg az alábbi videót, hogy jobban megismerje az EAGLE40 ipari tűzfal jellemzőit.

Ipari kiberbiztonság – Phoenix Contact

A Phoenix Contact egy másik Distrelec beszállító, amely gyakorlatilag minden iparág számára kínál megoldásokat, a gépgyártóktól kezdve a rendszerüzemeltetőkön és az autóiparon át az energia-, víz-, olaj- és gáziparig. A márka a megfelelő és szükséges hardver kiválasztásával segíthet Önnek a lehető legnagyobb stabilitás és átláthatóság elérésében az infrastruktúrája számára.

A kiberkockázatokra rengeteg megoldás létezik. A Phoenix Contact bemutatta a fenyegetések tipikus példáit és megoldási módjait.

| Kockázat | Megoldás |

| Multifunkciók az irodából | Hálózati szegmentáció |

| Hacker támadások | Titkosított adatátvitel |

| Rosszindulatú szoftverekkel történő támadás | A kommunikáció korlátozása |

| Fertőzött hardver | Portok védelme |

| Jogosulatlan hozzáférés a rendszerekhez | Biztonságos távoli hozzáférés |

| Nem megfelelő felhasználókezelés | Központi felhasználókezelés |

| Mobil végberendezések | Biztonságos WLAN-jelszó hozzárendelése |

| Nem biztonságos vagy helytelen eszközkonfiguráció | Eszköz- és javításkezelés |

A márkakínálatban vannak olyan biztonsági funkciókkal rendelkező termékek, mint a biztonságos felhasználói hitelesítés, a hálózat szegmentálása, a hálózatfelügyelet vagy a tűzfalfunkciók, illetve a biztonságos és titkosított kommunikációs protokollok használata.

Phoenix Contact automatizálási megoldások

Az IEC 62443-2-4 nemzetközi szabványnak megfelelően a Phoenix Contact képes biztonságos automatizálási rendszerek létrehozására és bevezetésére. A vállalat a védelmi követelmények elemzésével és a bizalmas kezelés, az integritás és a rendelkezésre állás védelmi céljaival összhangban biztonságos automatizálási megoldásokat kínál. Szolgáltatásaik közé tartozik a fenyegetéselemzés és a biztonsági kockázatelemzés is.

A korábban említett többi márkához hasonlóan a Phoenix Contact is biztosít szolgáltatásokat, az értékeléstől és a tervezéstől kezdve a megvalósításon, karbantartáson és támogatáson át egészen a szemináriumokig. Az alábbiakban néhány olyan terméket talál, amelyek a fejlesztéstől a javításkezelésig nyújtanak biztonságot.

mGuard Security

A rendszer magját az mGuard biztonsági útválasztók alkotják. Az ipari protokollok mély csomagellenőrzése, a feltételes tűzfalak, a felhasználói tűzfalak és a biztonságos hálózati hozzáférés a szerviz szakemberek számára csak néhány az általuk kínált egyedi tűzfalfunkciók közül. Emellett az mGuard Secure Cloud megoldáson keresztül hozzáférhet egy gyors és biztonságos távoli karbantartási rendszerhez.

PLCnext Security

A PLCnext Control készülékek a márka elmondása szerint az IEC 62443 tanúsítványnak megfelelően „biztonságosak a tervezés által”. A berendezések skálázható vezérlők, IP20 védelmi szinttel. A PLCnext logikai vezérlők minden IOT-alkalmazáshoz használható megoldásokkal a végtelen automatizálás ökoszisztémáját építik ki. A PLCnext előnyei egy nagymértékben alkalmazkodó nyílt vezérlőplatform, moduláris mérnöki eszközök, PLCnext áruház, felhőintegráció és közösségi megosztási rendszer.

A Phoenix Contact termékei a sebezhetőség-kezelés (PSIRT) alá tartoznak, ahol a biztonsági javításokat és frissítéseket biztosítják az azonosított biztonsági résekhez.

Következtetés

A kiberkockázat növekedni fog, és a vállalatoknak fel kell készülniük arra, hogy a jövőben több online fenyegetés támadhatja meg a rendszereiket. A fent bemutatott megoldások némelyike segíthet a hálózatok védelmében. Megfelelő mélyreható védelemmel, ipari tűzfalakkal és IPS-sel vagy IDS-sel nagy az esélye, hogy a nem megbízható adatforgalom védetté válik. A rendszerek elleni küzdelemhez ma már azokhoz hasonló eszközöket kell alkalmazni, amelyek képesek gyorsan előre jelezni az online kockázati helyzeteket és alkalmazkodni hozzájuk. Gyakran az ML-nek vagy a mesterséges intelligenciának kell harcolnia egy másik gép vagy fejlett szakértői rendszer ellen.