Avec le développement de nouvelles technologies et de machines avancées, les entreprises deviennent non seulement plus sûres, mais aussi plus vulnérables aux cyberattaques.C’est pourquoi il est si important que ces entreprises soient en mesure de se protéger des cyberattaques grâce à l’intelligence artificielle (IA) et à l’apprentissage automatique.

Ci-dessous, vous trouverez un aperçu des solutions de cybersécurité basées sur l’intelligence artificielle et l’apprentissage automatique proposées par les leaders du secteur afin de vous aider à choisir la solution de sécurité qui vous convient.

Termes importants en matière de cybersécurité

Avant d’aborder les solutions proposées par les professionnels de l’informatique, jetons un coup d’œil à la terminologie de la cybersécurité.

Défense en profondeur

La défense en profondeur est une tactique de sécurité à plusieurs niveaux qui renforce la sécurité globale d’un système. Dans le cas où une mesure de sécurité s’avère inefficace, les autres fournissent des solutions de secours pour assurer la sécurité du réseau.

Pare-feu industriel

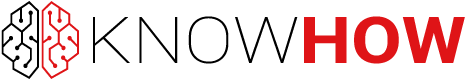

Les pare-feu industriels sont des dispositifs qui surveillent et bloquent le trafic vers/depuis des réseaux ou des périphériques réseau tels que des ordinateurs industriels, des systèmes de contrôle, etc.

IDS (Intrusion Detection System)

Détecte de manière autonome les attaques sur les ordinateurs, les serveurs ou les réseaux et informe les administrateurs ou les utilisateurs.

IPS (Intrusion Prevention System)

Identifie et documente les attaques, mais contrairement à l’IDS, il peut prendre des mesures de protection de manière autonome. L’IPS scanne constamment le réseau à la recherche d’activités malveillantes et y réagit en conséquence – en les signalant, en les bloquant ou en les rejetant. Un IPS peut prendre la forme d’un matériel ou d’un logiciel.

DPI (inspection approfondie des paquets)

L’inspection approfondie des paquets (DPI) est un type de traitement des données qui analyse soigneusement les informations envoyées sur un réseau informatique et peut prendre les mesures appropriées, telles que l’alerte, le blocage, le reroutage ou l’enregistrement. L’inspection approfondie des paquets est couramment utilisée pour surveiller le comportement des applications, examiner le trafic réseau, diagnostiquer les problèmes de réseau, s’assurer que les données sont au bon format et rechercher, par exemple, des codes malveillants, des intrusions, la censure d’Internet, etc.

Malware

Malware est un logiciel malveillant conçu pour causer des dommages à un réseau informatique, un client, un ordinateur ou un serveur. Les exemples de logiciels malveillants comprennent les virus, les vers, les chevaux de Troie, les spyware, les rootkits, les adware, les virus d’accès à distance et les rançongiciels.

Déni de service (DoS) et déni de service distribué (DDoS)

Dans une attaque DoS, un serveur est submergé de requêtes jusqu’à ce que le système ne puisse plus effectuer les tâches et, dans le pire des cas, s’arrête complètement. Alors qu’une attaque DoS ne fait intervenir que des systèmes isolés, une attaque DDoS coordonne plusieurs systèmes différents à grande échelle. Ce nombre élevé d’ordinateurs attaquant simultanément rend les attaques particulièrement efficaces.

Pourquoi la sécurité des réseaux industriels et la cybersécurité sont-elles importantes ?

À l’ère du numérique, la cybersécurité joue un rôle essentiel dans le bon fonctionnement d’un environnement de travail. Il garantit que toutes les catégories de données sont protégées contre le vol ou les dommages. Compte tenu de l’évolution de la technologie et du nombre croissant de connexions, la surveillance et le suivi des cyberattaques potentielles deviennent de plus en plus difficiles.

Les cyber-attaques étant très coûteuses pour les entreprises et pouvant causer des dommages importants, les machines et les appareils sont souvent conçus pour détecter et analyser les cyber-risques potentiels en temps réel, ce qui augmente l’efficacité des cyber-analystes.

L’intelligence artificielle dans la cybersécurité – est-elle plus efficace que l’homme ?

Étant donné que l’IA et l’apprentissage automatique peuvent analyser des millions d’événements, ils sont plus précis et plus performants que les humains et les logiciels traditionnels pour détecter les menaces, telles que les virus et les attaques «zero-day» sur les failles de sécurité, et les modèles indiquant les logiciels malveillants et les activités inhabituelles. C’est pourquoi les analystes en cybersécurité utilisent ces technologies afin de pouvoir améliorer la cybersécurité.

Selon le rapport de Capgemini, plus de la moitié des entreprises (56 %) indiquent que leurs analystes en cybersécurité sont surchargés et près d’un quart (23 %) ne sont pas en mesure d’enquêter de manière approfondie sur tous les incidents signalés.

De plus, selon le rapport, 69 % des dirigeants d’entreprise ne sont pas en mesure de répondre aux cyber-attaques sans l’IA. 80% des entreprises de télécommunications et 79% des fabricants de biens de consommation déclarent avoir besoin de l’IA pour détecter les menaces et stopper les attaques.

Applications de l’apprentissage automatique

L’apprentissage automatique peut être plus efficace et plus performant dans la détection des menaces que les analystes humains.

Dans le rapport Fact or Fiction de Carbonite et Webroot, 57 % des répondants mondiaux ont déclaré avoir été victimes d’une cyberattaque malveillante en 2020. 65% des personnes interrogées ont ajouté que les organisations sont mieux préparées à faire face aux cyber-attaques parce qu’elles utilisent des outils basés sur l’IA et l’apprentissage automatique.

Toutefois, l’intelligence artificielle peut être à la fois une bénédiction et une malédiction, car les hacker l’utilisent également pour lancer leurs attaques. Il est donc d’autant plus important que l’IA et le l’apprentissage automatique aident les analystes en sécurité à lutter contre les cyber-attaques.

Ils permettent d’analyser de grandes quantités de données et de réaliser des opérations très sophistiquées pour détecter des anomalies, des comportements suspects et inhabituels et des attaques de type “zero-day”.

La cybersécurité pour les entreprises numériques – Siemens

Les entreprises et les fabricants investissent dans de nouveaux concepts tels que la fabrication intelligente, l’industrie 4.0 et 5.0, l’Internet des objets industriel (IIoT) et les jumeaux numériques pour améliorer leurs lieux de travail. Pour protéger ce monde industriel virtuel et interconnecté contre les cyber-attaques, il faut également utiliser de nouvelles technologies.

Siemens s’efforce d’aider les entreprises à lutter contre les cybermenaces en les sensibilisant à ce problème par le biais d’études de cas, de livres blancs, de podcasts et de vidéos (voir ci-dessous) sur son site web. La connaissance du secteur et l’engagement de la marque l’aident à créer les meilleures solutions pour lutter contre les menaces en ligne.

Le système de défense en profondeur de Siemens

Le système de défence en profondeur de Siemens offre aux installations industrielles une protection complète et étendue, conformément aux recommandations de la norme internationale CEI 62443. Cliquez ici pour en savoir plus sur les certifications et les normes.

La sécurité des installations

La sécurité des installations s’agit de la sécurisation de l’accès physique des personnes aux composants critiques par différentes méthodes. Cela commence par l’accès classique au bâtiment et s’étend à la sécurisation des zones sensibles au moyen de cartes d’accès.

Les services de sécurité industrielle sur mesure de Siemens comprennent des processus et des directives pour une protection complète des installations.

La sécurité des réseaux

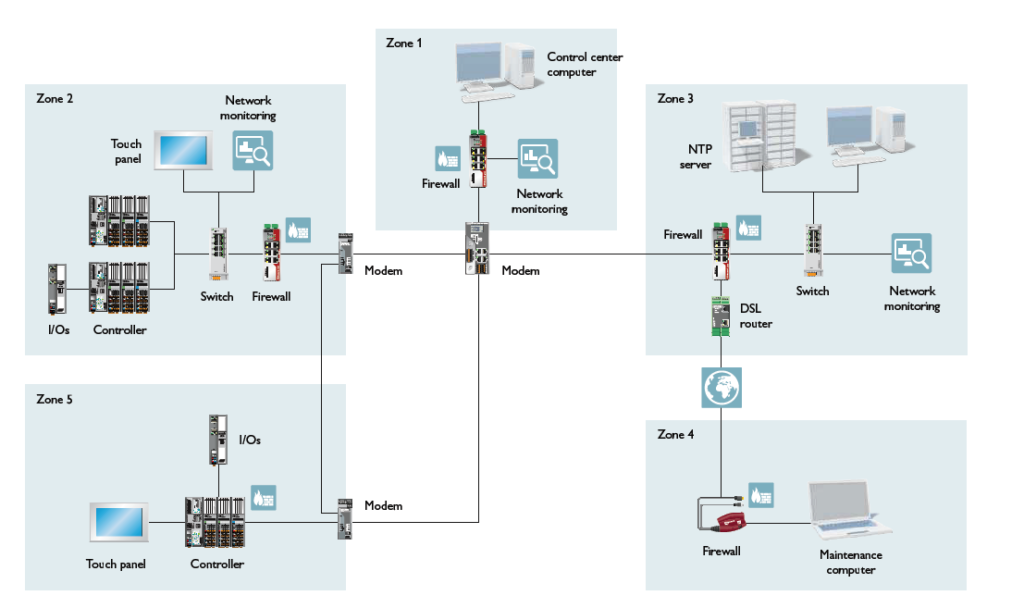

En ce qui concerne la sécurité des réseaux, la segmentation et les communications cryptées sont utilisées pour protéger les réseaux d’automatisation contre les accès non autorisés. L’accès à distance aux équipements et aux installations est de plus en plus fréquent dans le secteur et, comme nous l’avons déjà mentionné, la segmentation offre une sécurité supplémentaire.

L’intégrité informatique

L’intégrité informatique signifie la protection des systèmes d’automatisation et des composants de contrôle. Siemens propose des fonctions de sécurité intégrées contre les modifications non autorisées de la configuration au niveau de l’automate et contre les accès non autorisés au réseau.

Par exemple, les automates SIMATIC S7 et les systèmes de contrôle-commande tels que SIMATIC PCS 7 et PCS neo, les systèmes SCADA et les systèmes IHM peuvent être sécurisés contre les accès non autorisés. L’intégrité informatique comprend l’authentification des utilisateurs et les droits d’accès, ainsi que la protection du système contre les attaques.

Le module d’accès intelligent SINAMICS G120 pour la commande sans fil de vos variateurs de fréquence G120 dispose de fonctions de sécurité intégrées et offre une intégration facile dans l’application existante.

Le variateur de fréquence SINAMICS G120X est extrêmement efficace sur le plan énergétique et convient pour les petites et grandes puissances, ainsi que pour toutes les tensions et tous les réseaux d’alimentation. Le variateur est optimisé pour les applications de pompage et de ventilation dans le secteur de l’eau/eaux usées ainsi que pour les applications de CVC dans l’automatisation des bâtiments.

L’automate S7-1500 offre des performances optimales et constitue une solution fiable pour toutes les applications de commande de machines et de processus afin de construire l’usine numérique de demain.

Les interfaces utilisateur innovantes SIMATIC HMI Comfort sont également au service de la cybersécurité. Lorsqu’il est raccordé à une alimentation sans interruption, le terminal opérateur est désactivé de manière contrôlée après une période de transition en cas de panne de courant afin d’éviter toute perte de données.

Autres caractéristiques :

- Écran large TFT à haute résolution

- Jusqu’à 1280 x 800 pixels sont conçus pour la mise en œuvre d’applications de visualisation haute performance au niveau de la machine

- Un diagnostic précis est facilité par différents types de connexion : Ethernet, RS422, RS485, slot pour carte SD

- USB 2.0 et mémoire intégrée de 24 Mo

- Plus d’interfaces et moins de coûts matériels pour un contrôle et une surveillance efficaces par l’opérateur

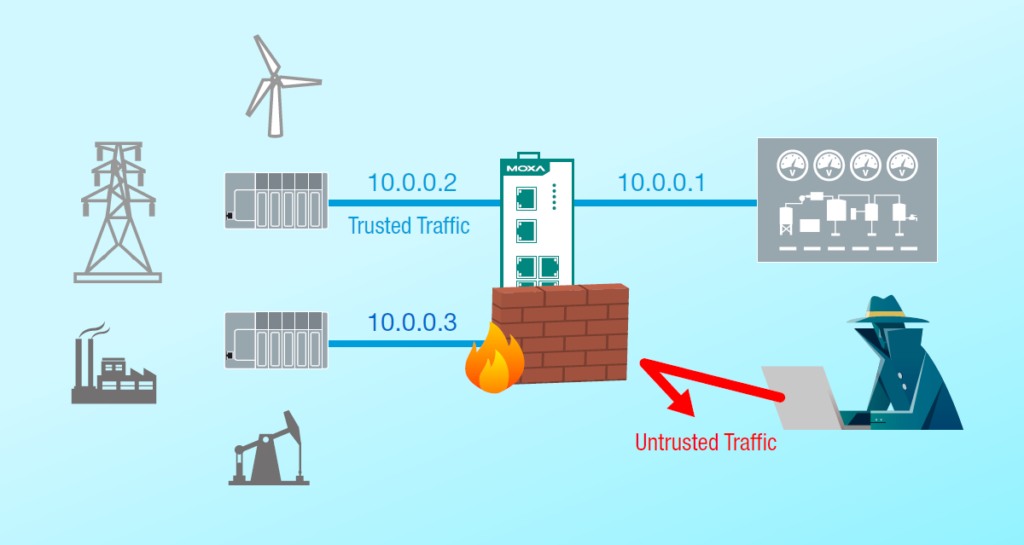

Comment sécuriser vos réseaux industriels – MOXA

Moxa s’engage à fournir une connectivité fiable pour les environnements industriels. Comme de nombreux réseaux industriels sont exposés à des cyber-menaces, Moxa a développé un portefeuille élargi de produits de sécurité. La marque propose des solutions de cybersécurité industrielle qui incluent des technologies de cybersécurité informatique critiques, telles qu’un système de prévention des intrusions (IPS), un composant clé des stratégies de défense en profondeur.

Cette solution de cybersécurité industrielle a été spécialement conçue pour protéger les réseaux industriels contre les cybermenaces sans interrompre les opérations industrielles. Comme pour les autres marques présentées dans cet article, la cybersécurité est une préoccupation majeure pour Moxa. Ils proposent de nombreuses sources de soutien qui vous aident à mieux comprendre le cyber-risque et à trouver les meilleures solutions pour chaque malware.

Connexions sécurisées de Moxa

Les cyberattaques contre les réseaux industriels sont de plus en plus nombreuses, d’où la nécessité de détecter et de corriger les vulnérabilités à un stade précoce. Les entreprises doivent s’assurer que l’architecture réseau qui supporte leurs réseaux industriels est sécurisée et que seul le trafic autorisé passe aux bons endroits.

La transmission fiable et sécurisée des données des appareils de technologie opérationnelle (OT) vers les services cloud basés sur les technologies de l’information représente un défi majeur pour de nombreux intégrateurs de systèmes et ingénieurs dans le domaine de l’IIoT. La combinaison des passerelles IIoT puissantes et prêtes pour le cloud de Moxa et des logiciels durables à valeur ajoutée offre des solutions IIoT sûres et fiables qui peuvent être créées et déployées rapidement sur le terrain. Moxa propose des solutions de sécurité réseau OT/IT intégrées qui combattent les cyber-menaces de deux manières :

- Renforcer votre infrastructure réseau par des mesures de sécurité multicouches et des fonctions de sécurité dans les différents appareils afin de garantir que le trafic légitime reste sécurisé sur le réseau.

- Protection de vos équipements et réseaux critiques grâce à des protocoles OT spécifiques et à l’inspection des paquets, ainsi qu’à une protection basée sur des modèles.

Moxa permet une connectivité sécurisée en périphérie, car il est très important de s’assurer que les appareils en périphérie sont connectés de manière sécurisée avant d’appliquer une autre couche de protection (segmentation du réseau avec des routeurs, puis sécurisation des actifs avec des IDS/IPS/pare-feux). L’approche multicouche de la cybersécurité de Moxa est basée sur la norme industrielle IEC-62443. Le fabricant sécurise ses réseaux OT avec OT/IT Integrated Security :

- Cybersécurité réseau et industrielle – Moxa combine son expertise en matière de réseau industriel et de cybersécurité pour fournir une protection multicouche à votre réseau industriel.

- Amélioration continue de la sécurité – Moxa adopte une approche proactive pour protéger ses produits des failles de sécurité et permettre aux utilisateurs de mieux gérer les risques de sécurité.

- Développement de la sécurité IT/OT – Moxa est un partenaire de TXOne Networks qui répond aux besoins croissants de l’industrie en matière de sécurité et aux exigences de sécurité du personnel IT/OT.

L’offre de la marque comprend des équipements de réseau industriel avec une gestion centralisée du réseau et de la sécurité et une gestion des connexions à distance, une protection IPS et IDS, et avec une

connectivité réseau et de périphérie sécurisée.

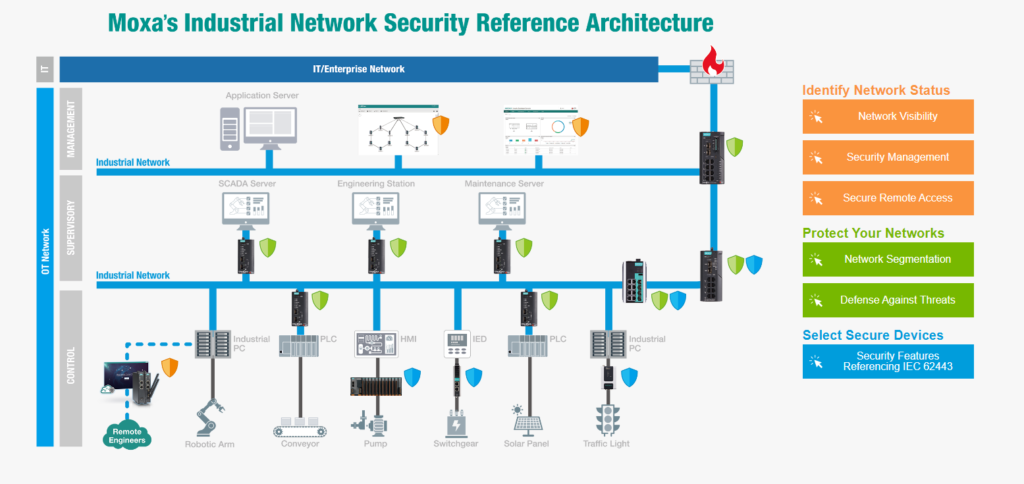

Distrelec propose une large gamme d’équipements de connectivité de périphérie tels que des convertisseurs de protocole et des serveurs de périphériques série-Ethernet, de Nports 6000 (voir ci-dessous) à la série Mgate MB3000. Certains switchs gérés, comme le switch géré intelligent SDS-3008 et la nouvelle gamme de produits Wi-Fi, dont la sortie est prévue au premier trimestre 2023 et qui est certifiée IEC 62334-4-2, offrent une connectivité Ethernet et sans fil.

Serveurs série

Les serveurs série NPort 6000 utilisent les protocoles SSL et SSH pour transmettre les données série de manière cryptée sur Ethernet. Avec le NPort 6000, les utilisateurs peuvent être sûrs que les données série sont transmises en toute sécurité sur les réseaux privés et publics.

Autres caractéristiques :

- Modes de fonctionnement sécurisés pour Real COM, serveur TCP, client TCP, connexion jumelée, terminal et terminal inversé

- Tous les débits en bauds sont supportés avec une grande précision

- Sélection du support réseau : 10/100BaseTX ou 100BaseFX

- Contrôle automatique de l’orientation des données RS-485 avec la technologie ADDC brevetée de Moxa

- Tampon de port pour stocker les données série lorsque le port Ethernet n’est pas disponible

- Fente SD pour étendre la mémoire tampon du port

- Plage de températures de fonctionnement étendue -40…+75°C

En savoir plus sur la façon dont Moxa protège vos réseaux industriels.

Une introduction à la cybersécurité industrielle – Hirschmann

Comme nous l’avons déjà mentionné, la numérisation et l’interconnexion croissante des machines et des systèmes industriels améliorent certes les installations, mais peuvent également exposer l’entreprise à un cyber-risque. Selon la source de la marque, les attaques contre les sites de production ont augmenté dans le monde entier. Il est donc essentiel de protéger les installations industrielles contre les attaques internes et externes.

Hirschmann, une marque de Belden, s’engage à fournir des solutions de cybersécurité industrielle. La marque se concentre sur les solutions de réseau industriel haut de gamme. Leur vaste portefeuille de produits comprend des connecteurs industriels, des commutateurs Ethernet gérés et non gérés, des convertisseurs de médias, des réseaux locaux sans fil et des systèmes de sécurité.

Quelques façons de se lancer dans la cybersécurité industrielle :

- Évaluez votre réseau – examinez votre réseau OT pour identifier tous les périphériques qui y sont connectés, tels que les machines, les capteurs, les contrôleurs, les variateurs, les commutateurs, les caméras, etc. Vous pouvez ensuite déterminer comment les appareils sont utilisés et créer une ligne de base pour surveiller et mesurer chaque appareil au fil du temps afin de suivre les changements.

- Identifiez les cyberattaques – analysez et identifiez les adresses IP pour découvrir de nouveaux périphériques inconnus sans générer de trafic ou de latence supplémentaires. Cela peut aider à identifier les appareils malveillants ou non autorisés qui échangent des données pendant la phase de détection. Vous pouvez ensuite effectuer des recherches supplémentaires pour en savoir plus sur ces dispositifs et évaluer leur potentiel de dommages.

- Développez une stratégie de défense en profondeur – Il s’agit essentiellement d’une approche de la cybersécurité à partir de la planification de la façon de protéger les données précieuses. Cette stratégie permet de déterminer le minimum nécessaire entre les différents équipements, par exemple en collaboration avec les responsables d’exploitation en charge des réseaux SCADA, afin de déterminer quelles informations doivent circuler d’une cellule robotisée vers les différents équipements industriels via les API et les IHM.

- Segmentez votre réseau – la segmentation du réseau peut contribuer à améliorer la sécurité. Par exemple, la séparation des réseaux OT des autres réseaux en interne et en externe permet un partage sécurisé des données. La séparation/segmentation du réseau peut permettre d’éviter que la menace ne se propage à d’autres appareils (si l’attaque se produit sur un segment du réseau, l’autre segment ne sera pas touché).

Une fois que vous en savez plus sur le sujet, vous pouvez commencer à améliorer votre stratégie de cybersécurité (défense en profondeur).

Hirschmann propose des solutions de cybersécurité de bout en bout, des solutions de pare-feu aux logiciels de réseau en passant par les routeurs. Regardez la vidéo ci-dessous pour en savoir plus sur les fonctionnalités du pare-feu industriel EAGLE40.

Cybersécurité industrielle – Phoenix Contact

Phoenix Contact est un autre fournisseur de Distrelec qui propose des solutions pour pratiquement tous les secteurs, de la construction de machines aux exploitants d’installations, de l’industrie automobile à l’industrie de l’énergie, de l’eau ainsi que du pétrole et du gaz. Afin d’obtenir une stabilité et une visibilité maximales de votre infrastructure, le fabricant peut vous aider à choisir le matériel approprié et nécessaire.

Phoenix Contact a publié sur son site web un aperçu des principales menaces et des mesures de protection possibles.

| Risque | Solutions |

| Multifonctions du bureau | Segmentation du réseau |

| Attaques de hackers | Transmission de données cryptées |

| Attaque de malware | Restriction de la communication |

| Matériel infecté | Protéger les ports |

| Accès non autorisé aux systèmes | Accès à distance sécurisé |

| Gestion inadéquate des utilisateurs | Gestion centrale des utilisateurs |

| Appareils portables | Attribution d’un mot de passe WLAN sécurisé |

| Configuration non sécurisée ou incorrecte de l’appareil | Gestion des périphériques et des patchs |

Le fabricant propose des produits dotés de fonctions de sécurité telles que l’authentification sécurisée des utilisateurs, la segmentation du réseau, les fonctions de surveillance du réseau et de pare-feu ou l’utilisation de protocoles de communication sécurisés et cryptés.

Solutions d’automatisation de Phoenix Contact

Conformément à la norme internationale CEI 62443-2-4, Phoenix Contact est en mesure de créer et de mettre en service des systèmes d’automatisation sûrs. Conformément à une analyse des besoins de protection et aux objectifs de protection de confidentialité, d’intégrité et de disponibilité, l’entreprise propose des solutions d’automatisation sécurisées. L’analyse des menaces et des risques de sécurité fait également partie de leurs services.

Tout comme les autres marques déjà mentionnées, Phoenix Contact propose des services allant de l’évaluation et de la planification à la mise en œuvre, la maintenance, l’assistance et même des séminaires. Vous trouverez ci-dessous quelques-uns des produits qui offrent une sécurité allant du développement à la gestion des patchs.

mGuard Security

Les routeurs mGuard Security constituent le cœur de votre installation. Ils offrent des fonctionnalités de pare-feu spécialisées pour l’industrie, telles que le pare-feu conditionnel et le pare-feu utilisateur, l’inspection approfondie des paquets pour les protocoles industriels et l’accès réseau sécurisé pour les techniciens de maintenance. Avec mGuard Secure Cloud, vous disposez en plus d’un système de télémaintenance simple et sécurisé.

PLCnext Security

Selon le fabricant, les automates PLCnext ont été développés selon des critères de « sécurité dès la conception », certifiés conformément à la norme CEI 62443. Il s’agit d’automates évolutifs avec un indice de protection IP20. Avec des solutions pour chaque application IOT, les automates PLCnext forment un écosystème pour une automatisation sans fin. Profitez de la plate-forme de commande open source hautement personnalisable, du logiciel d’ingénierie modulaire PLCnext, de la boutique PLCnext, de l’intégration au cloud et de la plate-forme communautaire PLCnext.

Les produits de Phoenix Contact sont soumis à une gestion des vulnérabilités (PSIRT) dans le cadre de laquelle des correctifs de sécurité et des mises à jour sont fournis pour toutes les failles de sécurité identifiées.

Conclusion

Les cyber risques deviennent de plus en plus courantes et les entreprises doivent se préparer à ce que leurs systèmes soient attaqués par davantage de menaces à l’avenir. Les solutions présentées ci-dessus peuvent vous aider à sécuriser vos réseaux. Avec une défense en profondeur adéquate, des pare-feux industriels et des IPS ou IDS, vous avez de grandes chances de bloquer le trafic non autorisé. Étant donné que de nombreuses cyberattaques sont menées à l’aide de l’IA, vous devez également investir dans l’IA et l’apprentissage automatique en matière de cybersécurité afin de pouvoir contrer efficacement une attaque.