Mit der Einführung neuer Technologien und IT-vernetzten Maschinen im Zuge der Industrie 4.0 und 5.0, sowie dem industriellen Internet der Dinge (IIoT) steigern Unternehmen nicht nur ihre Produktivität, sondern werden auch anfälliger für Cyberangriffe. Daher ist es wichtig zu wissen, wie Sie sich mit künstlicher Intelligenz (KI) und maschinellem Lernen (ML) vor Cyberangriffen schützen können.

Der folgende Überblick über die Cybersicherheitslösungen mit künstlicher Intelligenz und maschinellem Lernen von Branchenführern soll Ihnen bei der Auswahl der richtigen Sicherheitslösung helfen.

Wichtige Begriffe in der Cyber Security

Bevor wir allerdings über die einzelnen Lösungen sprechen, erklären wir hier kurz die wichtigsten Begriffe in der Cybersicherheit.

Defence in Depth Bei diesem Konzept basieren die IT-Sicherheitsmassnahmen in industriellen Netzen auf mehreren Ebenen. So bleibt das Netz auch sicher, wenn eine Ebene ausfällt.

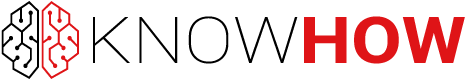

Industrial Firewall Eine Firewall analysiert den Datenverkehr zwischen Netzwerken oder Netzwerkgeräten, wie z. B. Industrie-PCs, Steuerungssystemen, etc. und schützt diese vor Angriffen und unbefugten Zugriffen.

IDS (Intrusion Detection System) Erkennt selbstständig Angriffe auf Computer, Server oder Netzwerke und informiert Administratoren oder Anwender.

IPS (Intrusion Prevention System) Identifiziert und dokumentiert Angriffe, kann jedoch im Gegensatz zum IDS selbstständig Schutzmassnahmen ergreifen. Dabei kann es sich entweder um Hardware oder Software handeln.

DPI (Deep Packet Inspection) Bei dieser Art der Datenverarbeitung werden die über ein Computernetzwerk übertragenen Informationen sorgfältig überprüft und gegebenenfalls geeignete Massnahmen ergriffen, z. B. Warnung, Blockierung, Umleitung oder Protokollierung. Deep Packet Inspection wird häufig eingesetzt, um das Anwendungsverhalten zu überwachen, den Netzwerkverkehr zu untersuchen, Netzwerkprobleme zu diagnostizieren, sicherzustellen, dass die Daten im richtigen Format vorliegen, und um z. B. nach bösartigem Code, Lauschangriffen, Internetzensur usw. zu suchen.

Malware Allgemeiner Begriff für alle Software-Bedrohungen, die dem Computer, Server, Client oder dem Computernetzwerk Schaden zufügen. Beispiele für Malware sind Viren, Würmer, Trojaner, Spyware, Rootkits, Adware, Remote Access und Ransomware.

Denial-of-Service (DoS) und Distributed Denial-of-Service (DDoS) Bei einem DoS-Angriff wird ein Server solange mit Anfragen überschüttet, bis das System die Aufgaben nicht mehr bewältigen kann und im schlimmsten Fall zusammenbricht. Während bei einer DoS-Attacke nur einzelne Systeme zum Einsatz kommen, werden bei einem DDoS-Angriff gleich mehrere unterschiedliche Systeme grossflächig koordiniert. Diese hohe Anzahl an gleichzeitig angreifenden Rechner machen die Angriffe besonders wirksam.

Warum ist Cyber Security für Unternehmen so wichtig?

Im Zeitalter der Digitalisierung ist die Cybersicherheit für Unternehmen besonders wichtig, um sich vor Sabotageakten und Datenverluste zu schützen. Die zunehmende Konnektivität und der Einsatz von KI bei Cyberangriffen erschweren die Überwachung und Verfolgung potenzieller Angriffe für Cyber-Analysten.

Da Cyberangriffe für Unternehmen sehr kostspielig sind und grossen Schaden anrichten können, sind die Maschinen und Geräte oft so konzipiert, dass sie potenzielle Cyber-Risiken in Echtzeit erkennen und analysieren können und damit die Effektivität von Cyber-Analysten erhöhen.

Künstliche Intelligenz in der Cybersicherheit − ist sie effektiver als der Mensch?

Da KI und ML Millionen von Ereignisse analysieren können, sind sie bei der Erkennung von Bedrohungen, wie Viren und Zero-Day-Angriffe auf Sicherheitslücken, und Mustern, die auf bösartige Software und ungewöhnliche Aktivitäten hinweisen, genauer und besser als Menschen und herkömmliche Software. Deshalb verwenden Cybersicherheitsanalysten diese Technologien, um die Cyber Security verbessern zu können.

Laut Capgemini-Bericht geben mehr als die Hälfte der Unternehmen (56 %) an, dass ihre Cybersicherheitsanalysten überlastet sind, und fast ein Viertel (23 %) ist nicht in der Lage, alle gemeldeten Vorfälle gründlich zu untersuchen.

Darüber hinaus sind laut dem Bericht 69 % der Führungskräfte in Unternehmen nicht in der Lage, ohne KI auf Cyberangriffe zu reagieren. 80 % der Telekommunikationsunternehmen und 79 % der Hersteller von Kundengütern geben an, dass sie auf KI angewiesen sind, um Bedrohungen zu erkennen und Angriffe zu stoppen.

Anwendungen von ML

Maschinelles Lernen kann effizienter und besser bei der Erkennung von Bedrohungen sein als menschliche Analysten.

Wie die Unternehmen Carbonite und Webroot, OpenText in ihrem “Fact or Fiction “-Bericht, der auf einer zwischen März und April 2021 durchgeführten Umfrage basiert, berichten, gaben mehr als die Hälfte (57 %) der Befragten aus aller Welt an, dass sie im vergangenen Jahr [2020] Opfer eines Cyberangriffs waren. 65 % der Befragten aus dem Bericht fügten hinzu, dass ihre Organisationen besser auf den Umgang mit Cyberangriffen vorbereitet sind, weil sie KI/ML-gesteuerte Cybersecurity-Tools einsetzen.

Künstliche Intelligenz kann jedoch Fluch und Segen zugleich sein, da auch Hacker sie für ihre Angriffe einsetzen und Cyberangriffe daher in ihrer Häufigkeit und Komplexität zunehmen. Deshalb ist es umso wichtiger dass KI und ML Sicherheitsanalysten bei der Bekämpfung von Cyberangriffen unterstützen.

Im Folgenden stellen wir einige Sicherheitslösungen von den Branchenführern Siemens, Moxa, Hirschmann und Phoenix Contact vor.

Cybersecurity für digitale Unternehmen − Siemens

Unternehmen und Hersteller investieren in neue Technologien von der intelligenten Fertigung, Industrie 4.0 und 5.0 bis zum industriellen Internet der Dinge (IIoT) und dem digitalen Zwilling, um ihre Produktivität zu steigern. Um diese virtuelle und vernetzte industrielle Welt vor Cyberangriffen zu schützen müssen auch neue Technologien eingesetzt werden.

Siemens konzentriert sich darauf, Unternehmen bei der Bekämpfung von Cybergefahren zu unterstützen, indem sie auf ihrer Website durch Fallstudien, Whitepapers sowie Podcasts und Videos (siehe unten) auf die Problematik aufmerksam machen. Diese Markenkenntnis und die Konzentration auf wichtige Branchenfälle tragen dazu bei, die besten Lösungen zur Bekämpfung von Online-Bedrohungen zu entwickeln.

Defence in Depth von Siemens

Das mehrschichtiges Sicherheitskonzept von Siemens bietet Industrieanlagen einen umfassenden und weitreichenden Schutz nach den Empfehlungen des internationalen Standards IEC 62443. Hier erfahren Sie mehr zum Thema Zertifizierung und Normen.

Anlagensicherheit

Anlagensicherheit sichert mit verschiedenen Methoden physischen Zugang von Personen zu kritischen Komponenten. Dies beginnt beim klassischen Gebäudezutritt und reicht bis zur Sicherung sensibler Bereiche mittels Codekarten.

Die massgeschneiderten Industrial Security Services von Siemens umfassen Prozesse und Richtlinien für einen umfassenden Anlagenschutz.

Netzwerksicherheit

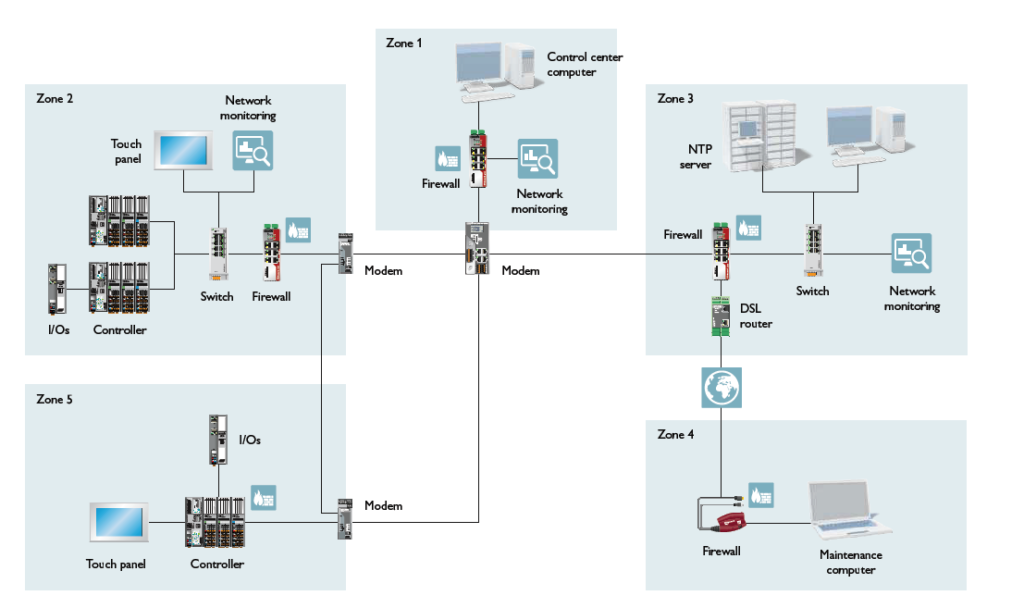

In Bezug auf die Netzsicherheit werden Segmentierung und verschlüsselte Kommunikation eingesetzt, um Automatisierungsnetze gegen unbefugte Zugriffe zu schützen. Der Fernzugriff auf Geräte und Anlagen wird in der Branche immer häufiger, und wie bereits erwähnt, bietet die Segmentierung zusätzliche Sicherheit.

Systemintegrität

Systemintegrität bedeutet die Sicherung von Automatisierungssystemen und Steuerungskomponenten. Siemens bietet integrierte Sicherheitsfunktionen gegen unbefugte Konfigurationsänderungen auf der Steuerungsebene sowie gegen nicht autorisierte Netzwerkzugriffe.

So können beispielsweise SIMATIC S7-Steuerungen und Leitsysteme wie SIMATIC PCS 7 und PCS neo, SCADA- und HMI-Systeme gegen unbefugten Zugriff gesichert werden. Die Systemintegrität umfasst die Benutzerauthentifizierung und Zugriffsrechte sowie die Absicherung des Systems gegen Angriffe.

Das SINAMICS G120 Smart Access Module zur drahtlosen Bedienung Ihrer G120 Frequenzumrichter hat integrierte Sicherheitsfunktionen und bietet eine einfache Integration in die vorhandene Anwendung.

Der Frequenzumrichter SINAMICS G120X ist extrem energieeffizient und eignet sich für kleine bis grosse Leistungen, sowie für alle Spannungen und Versorgungsnetze. Der Umrichter ist optimiert für Pumpen- und Lüfteranwendungen in der Wasser/Abwasserbranche sowie HLK-Anwendungen in der Gebäudeautomation.

Die Steuerung S7-1500 bietet höchste Leistung und ist eine zuverlässige Lösung für alle Maschinen- und Prozesssteuerungsanwendungen zum Aufbau einer digitalen Fabrik von morgen.

Auch die innovativen Bediengeräte SIMATIC HMI Comfort dienen der Cybersecurity. Bei Anschluss einer Unterbrechungsfreien Stromversorgung wird das Bediengerät bei Stromausfall nach einer Überbrückungszeit kontrolliert ausgeschaltet, um Datenverluste zu vermeiden.

Weitere Merkmale:

- Hochauflösendes TFT-Display im Widescreen-Format

- Bis zu 1280 x 800 Pixel sind für die Umsetzung von Hochleistungs-Visualisierungsanwendungen auf Maschinenebene konzipiert

- Eine präzise Diagnose wird durch verschiedene Anschlussarten erleichtert: Ethernet, RS422, RS485, SD-Kartensteckplatz

- USB 2.0 und integrierter Speicher von 24 MB

- Mehr Schnittstellen und weniger Hardwarekosten für eine effiziente Steuerung und Überwachung durch den Bediener

Sichern Sie Ihre industriellen Netzwerke − MOXA

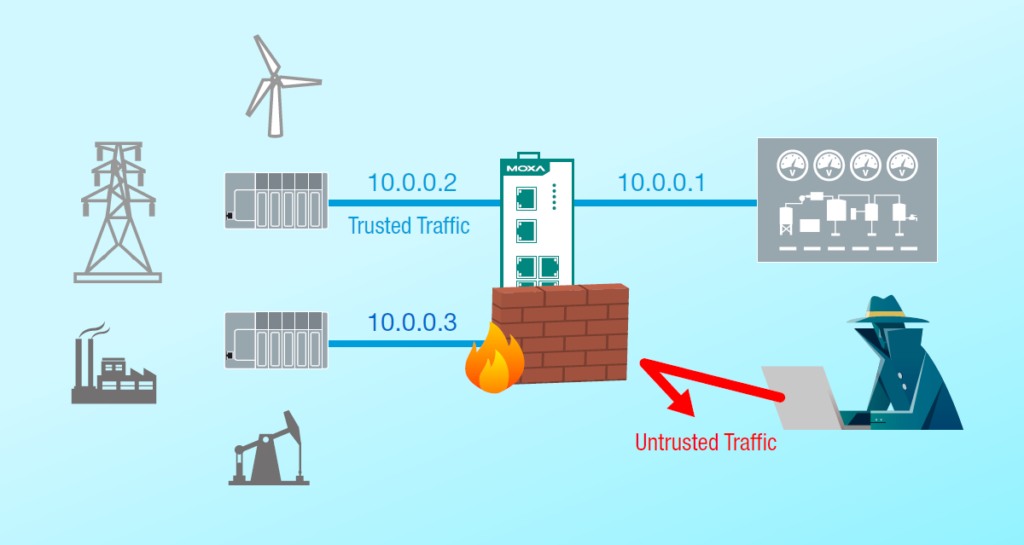

Moxa hat sich verpflichtet, zuverlässige Konnektivität für industrielle Umgebungen zu gewährleisten. Da viele industrielle Netzwerke Cyber-Bedrohungen ausgesetzt sind, hat Moxa ein erweitertes Portfolio für Netzwerksicherheit entwickelt. Die Marke bietet industrielle Cybersicherheitslösungen, die kritische IT-Cybersicherheitstechnologien umfassen, wie z. B. ein Intrusion Prevention System (IPS), eine Schlüsselkomponente für Defense-in-Depth-Strategien.

Diese industrielle Cybersicherheitslösung wurde speziell entwickelt, um industrielle Netzwerke vor Cyberbedrohungen zu schützen, ohne den industriellen Betrieb zu unterbrechen. Ähnlich wie bei den anderen in diesem Artikel vorgestellten Marken ist Cybersicherheit für Moxa ein zentrales Thema. Sie bieten viele unterstützende Quellen, die Ihnen helfen, das Cyberrisiko besser zu verstehen und die besten Lösungen für jede Malware zu finden.

Moxa Secure Connections

Es gibt immer mehr Cyberangriffe auf industrielle Netzwerke, weshalb Schwachstellen frühzeitig erkannt und behoben werden müssen. Die Unternehmen müssen sicherstellen, dass die Netzarchitektur, die ihre Industrienetze unterstützt, sicher ist und nur zugelassener Datenverkehr an den richtigen Stellen durchgelassen wird.

Die zuverlässige und sichere Datenübertragung von Geräten der operativen Technologie (OT) zu IT-basierten Cloud-Diensten stellt für viele Systemintegratoren und Ingenieure im Bereich des IIoT eine grosse Herausforderung dar. Die Kombination der leistungsstarken, cloudfähigen IIoT-Gateways von Moxa und der wertschöpfenden, langlebigen Software bietet sichere und zuverlässige IIoT-Lösungen, die schnell erstellt und im Feld implementiert werden können. Moxa bietet integrierte OT/IT-Netzwerksicherheitslösungen, die Cyber-Bedrohungen auf zwei Arten bekämpfen:

- Verstärkung Ihrer Netzwerkinfrastruktur durch mehrschichtige Sicherheitsmassnahmen und Sicherheitsfunktionen in den einzelnen Geräten, um sicherzustellen, dass der legitime Datenverkehr im Netzwerk sicher bleibt.

- Schutz Ihrer kritischen Anlagen und Netzwerke mit speziellen OT-Protokollen und Paketinspektion sowie musterbasiertem Schutz.

Moxa ermöglicht eine sichere Edge-Konnektivität, da es sehr wichtig ist, sicherzustellen, dass die Geräte am Edge sicher verbunden sind, bevor eine weitere Schutzschicht (Segmentierung des Netzwerks mit Routern und anschliessende Sicherung der Assets mit IDS/IPS/Firewalls) angewendet wird. Der mehrschichtige Cybersecurity-Ansatz von Moxa basiert auf dem Industriestandard IEC-62443. Der Hersteller sichert seine OT-Netzwerke mit OT/IT Integrated Security durch:

- Netzwerk- und industrielle Cybersicherheit − Moxa kombiniert Fachwissen über industrielle Netzwerk- und Cybersicherheit, um einen mehrschichtigen Schutz für Ihr industrielles Netzwerk zu bieten.

- Kontinuierliche Verbesserung der Sicherheit − Moxa verfolgt einen proaktiven Ansatz, um die Produkte vor Sicherheitslücken zu schützen und den Benutzern ein besseres Sicherheitsrisikomanagement zu ermöglichen.

- Entwicklung von IT/OT-Sicherheit − Moxa ist ein Partner von TXOne Networks, der auf die wachsenden Sicherheitsbedürfnisse der Industrie sowie auf die Sicherheitsanforderungen von IT/OT-Personal reagiert.

Das Angebot der Marke umfasst industrielle Netzwerkgeräte mit zentralisiertem Netzwerk- und Sicherheitsmanagement und Remote-Verbindungsmanagement, IPS- und IDS- Schutz und mit einer

sicheren Netzwerk- und Edge-Konnektivität.

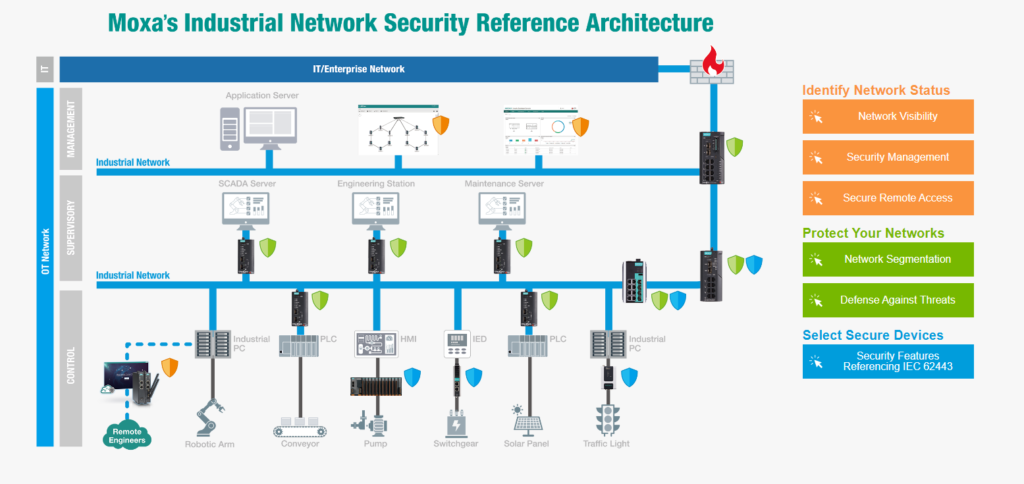

Distrelec bietet ein breites Sortiment an Edge-Connectivity-Geräten wie Protokollkonverter und Seriell-zu-Ethernet-Geräteserver von Nports 6000 (siehe unten) bis zur Mgate MB3000 -Serie. Einige Managed Switches, wie der intelligente Managed Switch SDS-3008 und die neue WLAN-Produktreihe, die vorausichtlich im ersten Quartal 2023 erscheint und IEC 62334-4-2 zertifiziert ist, bieten eine Ethernet– und WLAN-Konnektivität.

Serielle Geräteserver

Die NPort 6000-Geräteserver verwenden die SSL- und SSH-Protokolle, um serielle Daten verschlüsselt über Ethernet zu übertragen. Mit dem NPort 6000 können Benutzer sicher sein, dass serielle Daten sowohl über private als auch öffentliche Netzwerke sicher übertragen werden.

Weitere Funktionen:

- Sichere Betriebsmodi für Real COM, TCP-Server, TCP-Client, Paarverbindung, Terminal und Reverse Terminal

- Alle Baudraten werden mit hoher Präzision unterstützt.

- Auswahl des Netzwerkmediums: 10/100BaseTX oder 100BaseFX

- Automatische RS-485-Datenrichtungskontrolle mit patentierter Moxa ADDC

- Port-Puffer zur Speicherung serieller Daten, wenn das Ethernet nicht zur Verfügung steht

- SD-Steckplatz zur Erweiterung des Port-Pufferspeichers

- Erweiterter Betriebstemperaturbereich: -40…+75 °C

Erfahren Sie hier mehr darüber, wie Moxa Ihre industriellen Netzwerke schützt.

Einstieg in die industrielle Cybersecurity – Hirschmann

Wie bereits erwähnt, verbessern die Digitalisierung und die zunehmende Vernetzung von Maschinen und Industriesystemen zwar die Anlagen, können das Unternehmen aber auch einem Cyberrisiko aussetzen. Laut der Quelle der Marke haben die Angriffe auf Produktionsstätten weltweit zugenommen. Daher ist der Schutz von Industrieanlagen vor internen und externen Angriffen von entscheidender Bedeutung.

Hirschmann, eine Marke von Belden, hat sich der Bereitstellung industrieller Cybersicherheitslösungen verschrieben. Die Marke konzentriert sich auf industrielle High-End-Netzwerklösungen. Zu der breiten Produktpalette gehören Industriesteckverbinder, Managed und Unmanaged Ethernet-Switches, Medienkonverter, WLAN- und Sicherheitsprodukte.

Einige Möglichkeiten, mit der industriellen Cybersicherheit zu beginnen:

- Netzwerkbewertung − Untersuchung Ihres OT-Netzwerks, um alle daran angeschlossenen Geräte, wie Maschinen, Sensoren, Steuerungen, Antriebe, Schalter, Kameras usw. zu ermitteln. Dann können Sie feststellen, wie die Geräte genutzt werden, und eine Basislinie für die Überwachung und Messung jedes Geräts im Laufe der Zeit erstellen, um Veränderungen zu verfolgen.

- Identifizierung von Cyberangriffen − Scannen und Identifizieren von IP-Adressen, um neue unbekannte Geräte zu entdecken, ohne zusätzlichen Datenverkehr oder Latenzzeiten zu verursachen Dies kann dabei helfen, bösartige oder unbefugte Geräte zu identifizieren, die während der Erkennungsphase Daten austauschen. Sie können dann weitere Nachforschungen anstellen, um mehr über solche Geräte zu erfahren und ihr Schadenspotenzial einzuschätzen.

- Entwickeln Sie eine Defense-in-Depth-Strategie − Dies ist im Grunde ein Ansatz für die Cybersicherheit von der Planung, wie man wertvolle Daten zu schützen und zu verhindern, dass alles nachgeschaltet. Die Strategie ermöglicht es, das erforderliche Minimum zwischen den einzelnen Geräten zu ermitteln, z. B. in Zusammenarbeit mit den für die SCADA-Netze verantwortlichen Betriebsleitern, um zu bestimmen, welche Informationen von einer Roboterzelle über SPS und HMI zu den verschiedenen Industrieanlagen fliessen müssen.

- Segmentieren Sie Ihr Netz − die Segmentierung des Netzes kann zur Verbesserung der Sicherheit beitragen. Beispielsweise ermöglicht die Trennung von OT-Netzen von anderen Netzen intern und extern eine sichere gemeinsame Nutzung von Daten. Die Trennung/Segmentierung des Netzes kann dazu beitragen, dass sich die Bedrohung nicht auf andere Geräte “ausbreitet” (wenn der Angriff auf ein Segment des Netzes erfolgt, wird das andere Segment nicht beeinträchtigt).

Sobald Sie mehr über das Thema wissen, können Sie anfangen Ihre Cybersicherheitsstrategie zu verbessern (Defence in Depth).

Hirschmann bietet End-to-End-Cybersecurity-Lösungen an, von Firewall-Lösungen über Router bis hin zu Netzwerksoftware. Sehen Sie sich das folgende Video an, um mehr über die Funktionen der Industrial Firewall EAGLE40 zu erfahren.

Industrielle Cybersicherheit − Phoenix Contact

Phoenix Contact ist ein weiterer Distrelec -Lieferant, der Lösungen für praktisch alle Branchen anbietet, vom Maschinenbau über Anlagenbetreiber und der Automobilindustrie bis hin zur Energie-, Wasser- sowie Öl- und Gasindustrie. Damit Sie eine möglichst hohe Stabilität und Transparenz Ihrer Infrastruktur erlangen, unterstützt der Hersteller Sie bei der Auswahl der passenden und notwendigen Hardware.

Phoenic Contact hat auf seiner Website eine Übersicht über die grössten Bedrohungen und mögliche Schutzmassnahmen erstellt.

| Risiko | Lösungen |

| Störungen aus dem Büro | Netzwerksegmentierung |

| Hackerangriffe | Verschlüsselte Datenübertragung |

| Malware-Angriff | Einschränkung der Kommunikation |

| Infizierte Hardware | Ports absichern |

| Unberechtigter Zugriff auf Anlagen | Sicherer Remote-Zugriff |

| Unzureichendes Benutzermanagement | Zentrale Benutzerverwaltung |

| Mobile Endgeräte | Sichere WLAN-Passwortvergabe |

| Unsichere oder falsche Gerätekonfiguration | Device- und Patch-Management |

Der Hersteller bietet Produkte mit Sicherheitsfunktionen wie z. B. eine sichere Benutzerauthentifizierung, eine Netzwerksegmentierung, Netzwerkmonitoring- und Firewall-Funktionen oder die Nutzung sicherer und verschlüsselter Kommunikationsprotokolle.

Phoenix Contact Automatisierungslösungen

In Übereinstimmung mit der internationalen Norm IEC 62443-2-4 ist Phoenix Contact in der Lage, sichere Automatisierungssysteme zu erstellen und in Betrieb zu nehmen. In Übereinstimmung mit einer Schutzbedarfsanalyse und den Schutzzielen Vertraulichkeit, Integrität und Verfügbarkeit bietet das Unternehmen sichere Automatisierungslösungen. Auch Analysen von Bedrohungen und Sicherheitsrisiken gehören zu ihren Dienstleistungen.

Ähnlich wie die anderen bereits erwähnten Marken bietet Phoenix Contact Dienstleistungen von der Bewertung und Planung bis hin zur Implementierung, Wartung, Unterstützung und sogar Seminare an. Im Folgenden finden Sie einige der Produkte, die Sicherheit von der Entwicklung bis zum Patch-Management bieten.

mGuard Security

Die mGuard-Security-Router bilden das Herzstück Ihrer Anlage. Sie bieten spezielle Firewall-Funktionen für die Industrie wie z. B. Conditional Firewall und User Firewall, Deep Packet Inspection für Industrieprotokolle und sichere Netzwerkzugänge für Servicetechniker. Mit der mGuard Secure Cloud erhalten Sie zusätzlich ein System zur einfachen, sicheren Fernwartung

PLCnext Security

Die PLCnext-Steuerungen wurden laut Hersteller nach “Security-by-Design”-Kriterien entwickelt, die entsprechend der IEC 62443 zertifiziert sind. Es handelt sich um skalierbare Steuerungen mit der Schutzart IP20. Mit Lösungen für jede IOT-Anwendung bilden die PLCnext-Steuerungen ein Ökosystem für endlose Automatisierung. Profitieren Sie von der hochgradig anpassungsfähigen offenen Steuerungsplattform, der modularen Engineering-Software PLCnext, dem PLCnext-Store, der Cloud-Integration und der PLCnext-Community-Plattform.

Die Produkte von Phoenix Contact unterliegen einem Schwachstellenmanagement (PSIRT), bei dem Sicherheits-Patches und Updates für alle identifizierten Sicherheitslücken bereitgestellt werden.

Zusammenfassung

Das Cyber-Risiko wird zunehmen, und die Unternehmen müssen darauf vorbereitet sein, dass ihre Systeme in Zukunft von mehr Online-Bedrohungen angegriffen werden können. Einige der oben vorgestellten Lösungen können Ihnen helfen, Ihre Netze zu sichern. Mit einer angemessenen Defence in Depth, Industrial Firewalls und IPS oder IDS, haben Sie eine hohe Chance, dass der nicht vertrauenswürdige Verkehr abgewehrt wird. Da viele Cyberangriffe mithilfe von KI durchgeführt werden, müssen Sie bei der Cyber Security ebenfall in KI und ML investieren, um einen Angriff effektiv abwehren zu können.