Con la crescita delle nuove tecnologie e delle tecnologie avanzate, il futuro delle imprese può essere più sicuro ma è anche più soggetto a minacce, poiché tutto è monitorato e controllato online. La comprensione di cosa sia oggi la cybersecurity e di come l’intelligenza artificiale (AI) e l’apprendimento automatico (ML) possano migliorare la sicurezza della propria organizzazione è fondamentale per il buon funzionamento dell’impresa.

Al fine di illustrare come una migliore comprensione dell’intelligenza artificiale e dell’apprendimento automatico aiuterà sia le aziende che i privati a difendersi dagli attacchi contemporanei, ci concentreremo sull’evidenziare le soluzioni dei leader del settore per guidare i lettori nella scelta della giusta soluzione di cybersecurity con implementazioni di AI e ML.

Terminologia comune sulla cybersecurity

Prima di entrare nel merito della questione, vi sono alcuni termini comuni utilizzati nella cybersecurity che vi aiuteranno a comprendere i concetti e a discutere successivamente le soluzioni con i professionisti IT. Se conoscete già la terminologia, potete saltare questa parte.

La difesa in profondità

Il concetto si basa su molti livelli di sicurezza che migliorano la sicurezza complessiva del sistema. Nel caso in cui una delle misure di sicurezza sia inefficace, le altre servono come backup per mantenere la rete in sicurezza.

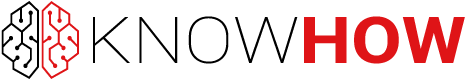

Firewall industriale

Il firewall industriale è un dispositivo che monitora e blocca il traffico verso o da reti o dispositivi di rete, come PC industriali, sistemi di controllo e altri dispositivi, per impedire accessi non autorizzati.

IDS (Intrusion Detection System)

Un IDS industriale è uno strumento o un sistema che monitora il traffico di rete alla ricerca di attività sospette e invia avvisi. Qualsiasi attività o violazione intrusiva viene spesso registrata a livello centrale tramite un sistema di gestione delle informazioni e degli eventi di sicurezza, oppure viene segnalata a un amministratore o ancora entrambe le cose.

IPS (Sistema di prevenzione delle intrusioni)

Un IPS industriale è uno strumento o un sistema che rileva le attività dannose, ne registra i dettagli, le segnala e quindi si adopera per bloccarle o fermarle. Esegue una scansione continua di una rete alla ricerca di attività dannose e risponde quando queste si verificano segnalandole, bloccandole o eliminandole. Può essere hardware o software.

DPI (Deep Packet Inspection)

L’ispezione profonda dei pacchetti (DPI) è una sorta di elaborazione dei dati che esamina attentamente le informazioni trasmesse attraverso una rete di computer e può intraprendere azioni adeguate, come l’avviso, il blocco, il reindirizzamento o l’accesso. La Deep Packet Inspection viene spesso utilizzata per monitorare il comportamento delle applicazioni, esaminare il traffico di rete, diagnosticare problemi di rete, assicurarsi che i dati siano nel formato corretto e cercare, ad esempio, codice dannoso, intercettazioni, censura di Internet, ecc.

Il malware

È un termine generale per indicare qualsiasi minaccia progettata dal software per causare danni al computer, al server, al client o alla rete di computer. Alcuni esempi di malware sono i virus, i worm, i trojan, gli spyware, i rootkit, gli adware, gli accessi remoti e i ransomware.

DoS/DDoS

Il Denial-of-service (DoS) è un attacco volto a bloccare la macchina o la rete, rendendo impossibile l’accesso agli utenti previsti. L’attacco può essere effettuato inviando informazioni che causano un crash o inondando il bersaglio di traffico. Per impedire all’obiettivo di ricevere o inviare informazioni, è possibile effettuare attacchi DDoS (Distributed Denial of Service) saturando l’obiettivo con traffico proveniente da molti host.

Perché la sicurezza delle reti industriali e la cybersecurity sono importanti?

Nell’era della digitalizzazione, la cybersecurity svolge un ruolo fondamentale per il corretto funzionamento dell’ambiente di lavoro. Questa protegge tutte le categorie di dati da sabotaggi, perdite di dati o altri guasti. Con l’aumento delle tecnologie e della connettività, il monitoraggio e la tracciabilità di potenziali attacchi informatici diventano più difficili, soprattutto per gli analisti che spesso devono contrastare l’IA.

I cyberattacchi sono costati alle aziende denaro e danni penali. Per questo motivo, le macchine e i dispositivi sono spesso progettati per prevenire e tracciare i potenziali problemi che appaiono sulle reti industriali. Possono conoscere e analizzare i potenziali rischi informatici in tempo reale e aumentare l’efficacia degli analisti informatici.

L’intelligenza artificiale nella sicurezza informatica: è più efficace di quella umana?

L’analisi e il miglioramento della sicurezza informatica non sono più una questione a misura d’uomo. L’IA e il ML sono più precisi e migliori dell’uomo e del software tradizionale nell’identificare schemi che indicano software dannoso e attività insolite. L’IA e il ML possono analizzare milioni di eventi e identificare rapidamente minacce come virus e attacchi di vulnerabilità zero-day.

Secondo il rapporto di Capgemini, più della metà delle organizzazioni (56%) dichiara che i propri analisti di cybersecurity sono oberati di lavoro e quasi un quarto (23%) non è in grado di esaminare a fondo tutti gli incidenti segnalati.

Inoltre, secondo il rapporto, il 69% dei dirigenti aziendali non sarà in grado di rispondere agli attacchi informatici senza l’IA. L’80% delle aziende di telecomunicazioni e il 79% dei produttori di beni per i clienti affermano di dipendere dall’IA per identificare le minacce e bloccare gli attacchi.

Applicazioni del ML

L’apprendimento automatico può essere più efficiente e migliore nel rilevare le minacce rispetto agli analisti umani.

Secondo Carbonite e Webroot, società di OpenText, nel loro rapporto Fact or Fiction basato su un sondaggio condotto tra marzo e aprile 2021, più della metà (57%) degli intervistati di tutto il mondo ha dichiarato di essere stata vittima di un cyberattacco dannoso nell’anno precedente [2020]. Il 65% degli intervistati ha aggiunto che le loro organizzazioni sono più preparate a gestire gli attacchi di cybersecurity perché utilizzano strumenti di cybersecurity basati su AI/ML.

Oggi anche gli hacker utilizzano l’intelligenza artificiale in modo efficace. L’intelligenza artificiale è in grado di inviare tweet molto più velocemente degli esseri umani e di rispondere in modo più accurato quando combatte contro altri software intelligenti. Ciò significa solo che le implementazioni di ML e AI non sono evitabili. Diventano un’arma fondamentale per combattere gli attacchi informatici.

Pertanto, le aziende stanno iniziando a concentrarsi maggiormente sulla lotta alle minacce. Le applicazioni migliori saranno l’analisi di enormi quantità di dati e l’esecuzione di operazioni approfondite per individuare anomalie, comportamenti sospetti o insoliti e attacchi zero-day.

La cybersecurity per l’impresa digitale – Siemens

Le aziende e i produttori si stanno concentrando su molte nuove implementazioni per migliorare i loro luoghi di lavoro. Dalla produzione intelligente, all’Industria 4.0 e 5.0 all’Industrial Internet of Things (IIoT) e al Digital Twin. Il mondo industriale è connesso e monitorato: è questo l’obiettivo della maggior parte delle aziende. Tuttavia, poiché sempre più cose si stanno spostando verso la virtualità, le nuove tecnologie portano con sé diverse soluzioni per affrontare i rischi informatici.

Siemens si concentra sull’aiutare le organizzazioni a combattere i pericoli informatici condividendo la consapevolezza sul proprio sito web attraverso casi di studio, whitepaper, nonché podcast e video (vedi sotto). La conoscenza del marchio e l’attenzione ai casi importanti del settore contribuiscono a creare le soluzioni migliori per combattere le minacce online.

Difesa in profondità di Siemens

Siemens ha una propria difesa in profondità e fornisce metodi per combattere gli attacchi informatici. Seguendo lo standard internazionale IEC 62443, Siemens si concentra su un concetto di sicurezza multilivello che offre agli impianti una protezione completa, dal livello di gestione dell’impianto fino alla comunicazione sicura dei dati sul campo. Cliccate qui per saperne di più su certificazioni e standard.

Sicurezza dell’impianto

La sicurezza degli impianti è la protezione e la gestione della sicurezza dei sistemi di automazione. Per evitare che persone non autorizzate accedano fisicamente a componenti cruciali, la sicurezza dell’impianto si avvale di diverse tecniche, a partire dall’accesso standard all’edificio fino alla sicurezza delle aree sensibili mediante scheda chiave.

Potete rivolgervi ai servizi di sicurezza industriale di Siemens, che possono aiutarvi nei processi fornendo linee guida per una protezione completa dell’impianto.

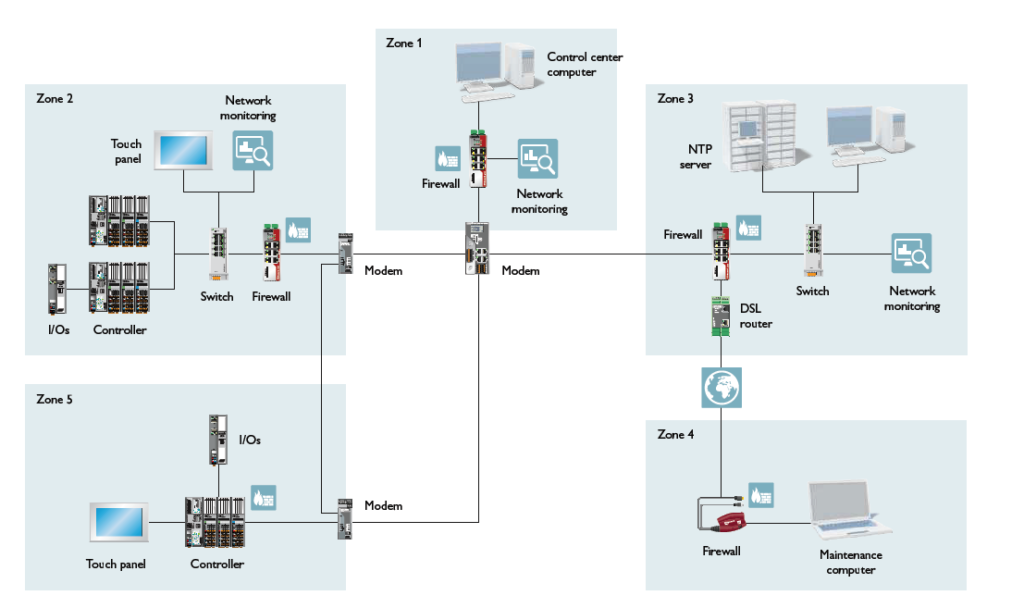

Rete e sicurezza

In termini di sicurezza di rete, la segmentazione e la comunicazione criptata vengono utilizzate per proteggere le reti di automazione da accessi illegali. L’accesso remoto alle apparecchiature e agli impianti sta diventando sempre più comune nel settore e, come già detto, la segmentazione fornisce una sicurezza aggiuntiva.

Integrità del sistema

Integrità del sistema significa proteggere i sistemi di automazione e i componenti di controllo. Siemens offre funzioni di sicurezza integrate contro le modifiche di configurazione non autorizzate a livello di controllo e per l’accesso non autorizzato alla rete.

Ad esempio, i controllori SIMATIC S7 e i sistemi di controllo come SIMATIC PCS 7 e PCS neo, i sistemi SCADA e HMI possono essere protetti da accessi non autorizzati. L’integrità del sistema comprende l’autenticazione degli utenti e i diritti di accesso, nonché l’hardening del sistema contro gli attacchi.

Se cercate funzioni di sicurezza integrate per proteggere il vostro investimento e mantenere i livelli di produttività, SIMATIC G120 Smart Access Module offre una semplice integrazione nell’applicazione e un facile processo di configurazione.

Il SINAMICs G120X funziona in modo stabile in tutte le condizioni di rete, è estremamente efficiente dal punto di vista energetico, ha diverse dimensioni di telaio e gamme di potenza ed è utilizzato in una varietà di applicazioni industriali, dal riscaldamento, alla ventilazione, ai sistemi di condizionamento dell’aria, all’acqua, all’edilizia e alle infrastrutture, e altro ancora.

I controllori S7-1500 offrono soluzioni affidabili e ad alte prestazioni per qualsiasi applicazione di controllo di macchine e processi, per costruire la fabbrica digitale di domani.

Un altro dispositivo è questo innovativo touch screen della serie SIMATIC HMI Comfort che è in grado di coordinare il suo display tramite l’energia PROFI durante i tempi di pausa e di spegnerlo centralmente per ridurre il consumo energetico e la massima sicurezza dei dati in caso di interruzione dell’alimentazione.

Altre caratteristiche:

- Display TFT widescreen ad alta risoluzione

- Fino a 1280 x 800 pixel, progettato per l’implementazione di applicazioni di visualizzazione ad alte prestazioni a livello di macchina.

- La diagnostica precisa è facilitata da diversi tipi di connessione: Ethernet, RS422, RS485, slot per schede SD

- USB 2.0 e memoria integrata di 24 MB

- Più interfacce e meno costi hardware per un controllo e monitoraggio efficiente da parte dell’operatore

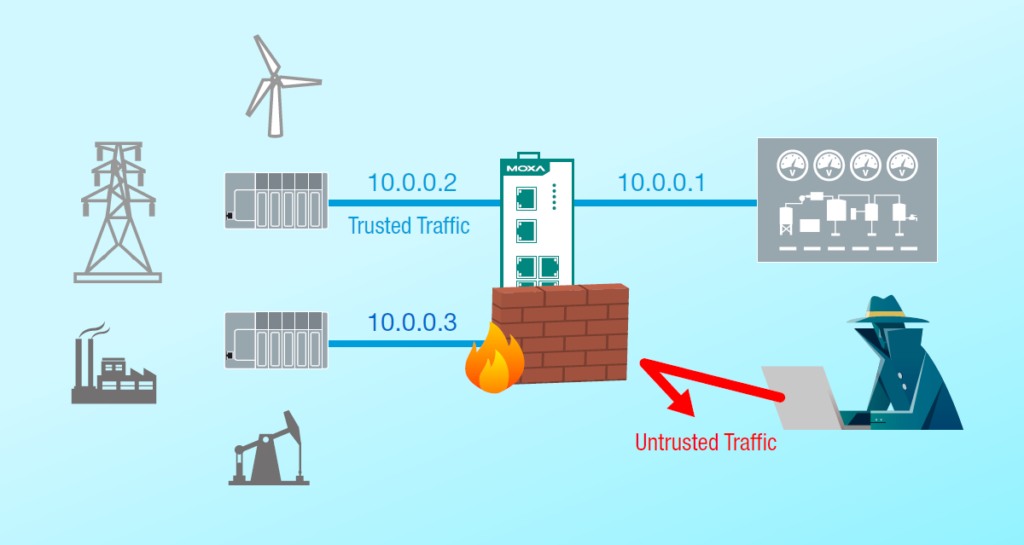

Sicurezza delle reti industriali – MOXA

L’impegno di Moxa è quello di garantire una connettività affidabile per gli ambienti industriali. Poiché molte reti industriali sono esposte a minacce informatiche, Moxa ha sviluppato un portafoglio di sicurezza di rete potenziato. Il brand fornisce soluzioni di cybersecurity industriale che includono tecnologie critiche di cybersecurity IT, come un sistema di prevenzione delle intrusioni (IPS), un componente chiave per le strategie di difesa in profondità.

La soluzione di cybersecurity industriale è stata progettata specificamente per proteggere le reti industriali dalle minacce informatiche senza interrompere le operazioni industriali. Come per gli altri marchi evidenziati in questo articolo, anche per Moxa la cybersecurity è un obiettivo fondamentale. Moxa fornisce molte fonti di supporto per aiutarvi a comprendere meglio il rischio informatico e a trovare le soluzioni migliori per qualsiasi malware.

Connessioni sicure Moxa

Gli attacchi informatici che prendono di mira le reti industriali sono sempre più numerosi ed è fondamentale identificare e mitigare le vulnerabilità prima che possano essere sfruttate. Le aziende devono assicurarsi che l’architettura di rete che supporta le loro reti industriali sia sicura, consentendo solo il passaggio del traffico approvato verso i luoghi giusti.

Il trasferimento affidabile e sicuro dei dati dai dispositivi di tecnologia operativa (OT) ai servizi cloud basati su IT è una delle principali difficoltà per molti integratori di sistemi e ingegneri dell’IIoT. La combinazione di gateway IIoT robusti e pronti per il cloud di Moxa e di software a valore aggiunto e a lungo ciclo di vita offre soluzioni IIoT sicure e affidabili che possono essere realizzate e implementate rapidamente sul campo. Moxa offre soluzioni di sicurezza di rete integrate OT/IT combattendo le minacce informatiche in due modi:

- Rafforzare l’infrastruttura di rete utilizzando funzionalità di sicurezza dispositivo per dispositivo e strato per strato per garantire la sicurezza del traffico dati legittimo sulla rete.

- Proteggere le risorse e le reti critiche con protocolli OT specifici, ispezione dei pacchetti e protezione basata su modelli.

Moxa consente una connettività edge sicura, poiché è molto importante garantire che i dispositivi sull’edge siano connessi in modo sicuro, prima di applicare un altro livello di protezione (segmentazione della rete con router e protezione degli asset con IDS/IPS/Firewall). L’approccio alla cybersecurity multilivello di Moxa si basa sullo standard di settore IEC-62443 e il marchio protegge le reti OT con la sicurezza integrata OT/IT mediante:

- L’unione di networking e cybersecurity – combina le competenze di networking industriale e cybersecurity per fornire una protezione a più livelli per la vostra rete industriale.

- Il miglioramento continuo della sicurezza – Moxa adotta un approccio proattivo per proteggere i propri prodotti dalle vulnerabilità di sicurezza e aiutare gli utenti a gestire meglio i rischi di sicurezza.

- Lo sviluppo della sicurezza IT/OT – Moxa è un partner di TXOne Networks che risponde alle crescenti esigenze di sicurezza delle industrie e alle richieste di sicurezza del personale IT/OT.

L’offerta del marchio comprende la gestione centralizzata della rete e della sicurezza e la gestione delle connessioni remote, la protezione degli asset industriali con IPS e IDS

connettività di rete ed edge sicura con dispositivi di rete industriali temprati.

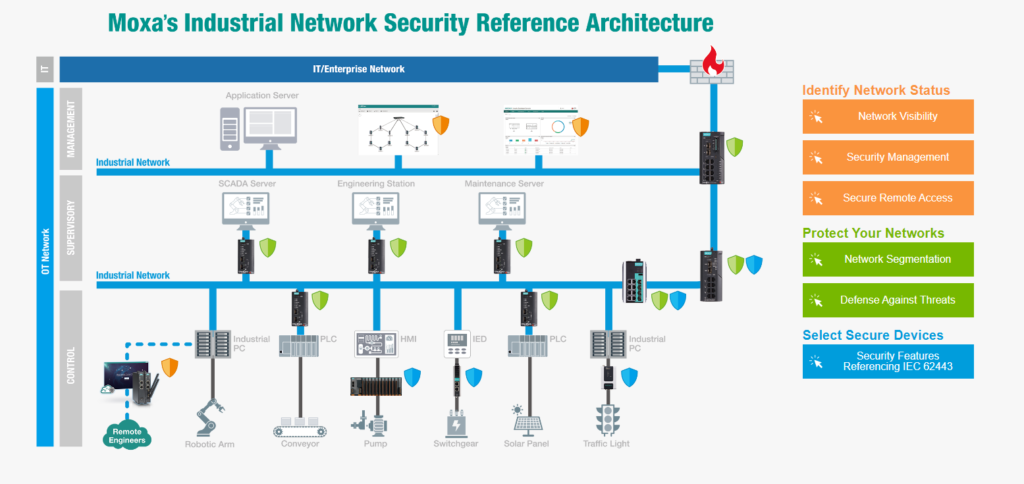

Da Distrelec è possibile ottenere un’ampia gamma di dispositivi di connettività edge, come convertitori di protocollo e server di dispositivi da seriale a Ethernet, da Nports 6000 (vedi sotto) alla serie Mgate MB3000. La connettività Ethernet e wireless può essere fornita da alcuni switch gestiti, tra cui lo smart managed SDS-3008 e una nuova serie di prodotti Wi-Fi AWK in arrivo nel primo trimestre del 2023 (certificati IEC 62334-4-2).

Server di dispositivi seriali

I server dei dispositivi NPort 6000 utilizzano i protocolli SSL e SSH per trasmettere dati seriali criptati su Ethernet. I protocolli SSL e SSH, che funzionano criptando i dati prima di trasferirli sulla rete, sono supportati dal dispositivo NPort 6000 per risolvere questo problema. Con l’NPort 6000 gli utenti possono essere certi che i dati seriali vengono inviati in modo sicuro su reti pubbliche e private.

Altre caratteristiche:

- Modalità operative sicure per Real COM, server TCP, client TCP, connessione accoppiata, terminale e terminale inverso.

- Tutti i baud rate sono supportati con elevata precisione

- Selezione del mezzo di rete: 10/100BaseTX o 100BaseFX

- Controllo automatico della direzione dei dati RS-485 con il brevetto Moxa ADDC

- Buffer della porta per memorizzare i dati seriali se l’Ethernet non è disponibile

- Slot SD per espandere la memoria del buffer della porta

- Intervallo di temperatura esteso: -40…+75°C

Per saperne di più su come Moxa aiuta a proteggere le reti industriali in Europa, cliccate qui.

Come iniziare con la cybersecurity industriale – Hirschmann

Come già accennato, la digitalizzazione e la crescente interconnessione di macchine e sistemi industriali migliorano ovviamente l’impianto, ma possono anche esporre l’azienda al rischio informatico. Secondo la fonte del marchio, gli attacchi agli impianti di produzione sono aumentati in tutto il mondo.. Pertanto, la protezione degli impianti industriali è fondamentale contro gli attacchi interni ed esterni.

Hirschmann, un marchio di Belden, si impegna a fornire soluzioni di cybersecurity industriale. Il marchio si concentra sulle soluzioni di rete industriali di fascia alta. L’ampia gamma di prodotti comprende connettori industriali, switch Ethernet controllati e non gestiti, convertitori multimediali, LAN wireless e sicurezza.

Alcuni modi per iniziare con la cybersicurezza industriale:

- Valutazione della rete: esaminare la rete OT per individuare tutti i dispositivi ad essa collegati, come macchine, sensori, controllori, azionamenti, interruttori, telecamere e così via. Quindi, è possibile determinare come vengono utilizzati i dispositivi e stabilire una linea di base per monitorare e misurare ogni dispositivo nel tempo per tenere traccia dei cambiamenti.

- Identificazione di eventuali attacchi informatici: scansione e identificazione degli indirizzi IP per scoprire nuovi dispositivi sconosciuti senza creare traffico o latenza aggiuntivi. In questo modo è possibile identificare i dispositivi illegali o non autorizzati che scambiano dati durante la fase di scoperta. È quindi possibile condurre ulteriori ricerche per saperne di più su tali dispositivi e valutarne il potenziale di danno.

- Sviluppare una strategia di difesa in profondità: si tratta fondamentalmente di un approccio alla cybersicurezza che parte dalla pianificazione di come proteggere i dati preziosi e prevenire tutto ciò che sta a valle. La strategia consente di identificare il minimo indispensabile tra il passaggio da un dispositivo all’altro, ad esempio dopo aver collaborato con i responsabili degli impianti che si occupano delle reti SCADA per determinare quali informazioni devono fluire da una cella di robot verso le varie apparecchiature industriali tramite PLC e HMI.

- Segmentare la rete: la segmentazione della rete può contribuire a migliorare la sicurezza. Ad esempio, separare le reti OT da altre reti interne ed esterne consente di condividere i dati in modo sicuro. La separazione/segmentazione della rete può aiutare a non “diffondere” la minaccia ad altri dispositivi (se l’attacco avviene su un segmento della rete, l’altro segmento non sarà colpito).

Una volta che si sa qualcosa, si può iniziare a migliorare la propria strategia di cybersecurity (defence in depth).

Hirschmann offre soluzioni di cybersecurity end-to-end, dalle soluzioni firewall ai router e al software di rete. Per saperne di più sulle caratteristiche del firewall industriale EAGLE40 , si guardi il video qui sotto.

Sicurezza informatica industriale – Phoenix Contact

Phoenix Contact è un altro fornitore Distrelec che fornisce soluzioni per quasi tutti i settori industriali, dai produttori di macchine, ai gestori di sistemi e all’industria automobilistica, fino alle industrie dell’energia, dell’acqua e del petrolio e del gas. Il marchio può aiutarvi a ottenere la massima stabilità e trasparenza possibile per la vostra infrastruttura, selezionando l’hardware adeguato e necessario.

Esistono numerose soluzioni ai rischi informatici e Phoenix Contact ha mostrato esempi tipici di minacce e di come risolverle.

| Rischio | Soluzioni |

| Multifunzioni dall’ufficio | Segmentazione della rete |

| Attacchi di hacker | Trasmissione di dati criptati |

| Attacco malware | Limitazione della comunicazione |

| Hardware infetto | Proteggere le porte |

| Accesso non autorizzato ai sistemi | Accesso remoto sicuro |

| Gestione inadeguata degli utenti | Gestione centralizzata degli utenti |

| Dispositivi finali mobili | Assegnazione sicura della password WLAN |

| Configurazione non sicura o errata dei dispositivi | Gestione dei dispositivi e delle patch |

L’offerta del marchio comprende prodotti con funzioni di sicurezza, come l’autenticazione sicura degli utenti, la segmentazione della rete, il monitoraggio della rete e le funzioni firewall o l’uso di protocolli di comunicazione sicuri e crittografati.

Soluzioni di automazione Phoenix Contact

In conformità allo standard internazionale IEC 62443-2-4, Phoenix Contact è in grado di creare e lanciare sistemi di automazione sicuri. In base a un’analisi dei requisiti di protezione e agli obiettivi di riservatezza, integrità e disponibilità, l’azienda fornisce soluzioni di automazione sicure. I servizi offerti comprendono anche l’analisi delle minacce e dei rischi per la sicurezza.

Analogamente ad altri marchi citati in precedenza, Phoenix Contact fornisce servizi che vanno dalla valutazione e pianificazione all’implementazione, alla manutenzione, all’assistenza e persino ai seminari. Di seguito sono riportati alcuni dei prodotti che garantiscono la sicurezza, dallo sviluppo alla gestione delle patch.

Sicurezza mGuard

Il nucleo del sistema è costituito dai router di sicurezza mGuard. L’ispezione profonda dei pacchetti per i protocolli industriali, i firewall condizionali, i firewall utente e l’accesso sicuro alla rete per i professionisti dell’assistenza sono solo alcune delle caratteristiche uniche dei firewall. Inoltre, è possibile accedere a un sistema di manutenzione remota rapida e sicura tramite mGuard Secure Cloud.

La sicurezza del PLCnext

I dispositivi PLCnext Control sono, come afferma il brand, “secure by design”, in conformità alla certificazione IEC 62443. Sono controllori scalabili con un livello di protezione IP20. Con soluzioni per qualsiasi applicazione IOT, i controllori logici PLCnext creano un ecosistema per un’automazione senza fine. I vantaggi di PLCnext sono una piattaforma di controllo aperta e altamente adattabile, strumenti di progettazione modulari, PLCnext store, integrazione cloud e sistema di condivisione della comunità.

I prodotti Phoenix Contact sono soggetti alla gestione delle vulnerabilità (PSIRT), in cui vengono fornite patch di sicurezza e aggiornamenti per qualsiasi vulnerabilità di sicurezza identificata.

Conclusione

Il rischio informatico è destinato a crescere e le aziende devono essere preparate ad affrontare le minacce online che potrebbero attaccare i loro sistemi in futuro. Alcune delle soluzioni presentate sopra possono aiutarvi a proteggere le vostre reti. Con un’adeguata difesa in profondità, firewall industriali e IPS o IDS, si ha un’alta probabilità di difendere il traffico non attendibile. Oggi, per combattere i sistemi, è necessario implementare strumenti simili che possano prevedere e adattarsi rapidamente alle situazioni di rischio online. Spesso si tratta di ML o AI che combattono contro un’altra macchina o un sistema esperto avanzato.