W związku z rozwojem nowych technologii i zaawansowanych maszyn przedsiębiorstwa nie tylko stają się bezpieczniejsze, ale także bardziej podatne na cyberataki. Dlatego tak ważne jest, aby potrafiły chronić się przed cyberatakami, wykorzystując sztuczną inteligencję (AI) i uczenie maszynowe (ML).

Aby pomóc w wyborze odpowiedniego rozwiązania w zakresie cyberbezpieczeństwa z wykorzystaniem AI i ML, przygotowaliśmy przegląd kilku możliwości oferowanych przez liderów rynku.

Podstawowa terminologia związana z cyberbezpieczeństwem

Zanim omówimy rozwiązania proponowane przez specjalistów IT, przyjrzyjmy się terminologii dotyczącej cyberbezpieczeństwa.

Defence in Depth

Defence in Depth (czyli pogłębiona ochrona) to taktyka wielowarstwowych zabezpieczeń, które zwiększają ogólne bezpieczeństwo systemu. W przypadku, gdy jedne środki bezpieczeństwa okazują się nieskuteczne, pozostałe stanowią rozwiązania zapasowe, które zapewniają bezpieczeństwo sieci.

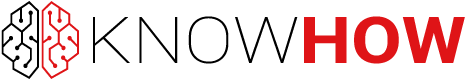

Przemysłowy firewall

Zapory (inaczej firewalle) przemysłowe to urządzenia, które monitorują i blokują ruch w sieci lub urządzeniach sieciowych, takich jak komputery przemysłowe, systemy sterowania itp.

IDS (ang. intrusion detection system)

Przemysłowy system IDS (system wykrywania intruzów) to narzędzie lub system, dzięki któremu ruch w sieci jest monitorowany pod względem podejrzanej aktywności, a w przypadku jej wykrycia wysyłane są powiadomienia. Wszelkie ataki i naruszenia są rejestrowane za pomocą centralnego systemu zarządzania informacjami i zdarzeniami dotyczącymi bezpieczeństwa, a następnie przekazywane administratorowi.

IPS (ang. intrusion prevention system)

Przemysłowy system IPS (system zapobiegania włamaniom) to narzędzie lub system, za pomocą którego możliwe jest wykrycie szkodliwej aktywności, zapisanie szczegółów na jej temat, zgłoszenie jej, a następnie poczynienie kroków w celu jej zablokowania lub zatrzymania. System IPS nieustannie skanuje sieć pod kątem szkodliwych aktywności i odpowiednio na nie reaguje – zgłaszając, blokując lub je odrzucając. System IPS może mieć formę sprzętu lub oprogramowania.

DPI (ang. deep packet inspection)

Głęboka inspekcja pakietów (DPI) to rodzaj przetwarzania danych, który dokładnie analizuje informacje przesyłane przez sieć komputerową i może podjąć odpowiednie działania, takie jak ostrzeganie, blokowanie, przekierowanie lub logowanie. Technika DPI jest często wykorzystywana do monitorowania zachowania aplikacji, analizowania ruchu sieciowego, diagnozowania problemów sieciowych, zapewniania właściwego formatu danych oraz wyszukiwania np. złośliwego kodu, podsłuchu, cenzury internetowej itp.

Malware

Malware to złośliwe oprogramowanie stworzone w celu spowodowania szkód w sieci komputerowej, kliencie, komputerze lub na serwerze. Przykładami złośliwego oprogramowania są wirusy, robaki, trojany, spyware, rootkity, adware, zdalny dostęp i ransomware.

DoS/DDoS

Denial-of-service (DoS) to atak, którego celem jest wyłączenie maszyny lub sieci, uniemożliwiając dostęp do niej zamierzonym użytkownikom. Można to zrobić poprzez dostarczenie informacji powodujących awarię lub poprzez obciążenie komputera docelowego nadmierną ilością zapytań. Aby uniemożliwić celowi otrzymywanie lub wysyłanie jakichkolwiek informacji, można przeprowadzić rozproszone ataki typu DDoS (ang. distributed denial-of-service) poprzez obciążenie celu zapytaniami z wielu hostów.

Dlaczego bezpieczeństwo sieci przemysłowych i cyberbezpieczeństwo są ważne?

W dobie cyfryzacji cyberbezpieczeństwo odgrywa kluczową rolę w prawidłowo funkcjonującym środowisku pracy. Zapewnia ochronę wszystkich kategorii danych przed ich kradzieżą lub uszkodzeniem. Biorąc pod uwagę rozwijające się technologie i większą liczbę połączeń, monitorowanie i śledzenie potencjalnych cyberataków staje się coraz trudniejsze.

Aby uniknąć ewentualnych kosztów i szkód, maszyny projektowane są z myślą o zapobieganiu potencjalnym zagrożeniom cybernetycznym. Umożliwiają one analizę potencjalnych zagrożeń cybernetycznych w czasie rzeczywistym oraz zwiększenie efektywności analityki cybernetycznej.

Czy sztuczna inteligencja radzi sobie z cyberbezpieczeństwem lepiej niż ludzie?

Analiza i podnoszenie poziomu cyberbezpieczeństwa nie jest już tylko zadaniem dla ludzi. AI i ML lepiej radzą sobie z rozpoznawaniem nieprawidłowości, wskazujących na złośliwe oprogramowanie i nietypowe aktywności niż ludzie i tradycyjne oprogramowanie. AI i ML mogą przeanalizować miliony zdarzeń i szybko zidentyfikować zagrożenia, takie jak wirusy i ataki zero-day.

Jak wynika z raportu Capgemini, ponad 56% organizacji twierdzi, że ich analitycy ds. cyberbezpieczeństwa są przepracowani, a 23% z ankietowanych nie jest w stanie sprawdzić wszystkich zgłoszonych incydentów.

Co więcej, wg raportu, 69% menedżerów przedsiębiorstw nie poradzi sobie z reagowaniem na cyberataki bez AI. 80% firm telekomunikacyjnych i 79% producentów artykułów konsumenckich twierdzi, że w kwestii identyfikacji zagrożeń i powstrzymywania ataków polega na sztucznej inteligencji.

Zastosowania uczenia maszynowego

Uczenie maszynowe bywa skuteczniejsze i lepsze w wykrywaniu zagrożeń niż analitycy.

W raporcie Fact or Fiction przygotowanym przez Carbonite i Webroot 57% respondentów z całego świata stwierdziło, że w 2020 roku padli ofiarą szkodliwego cyberataku. 65% ankietowanych dodało, że organizacje są bardziej przygotowane do radzenia sobie z atakami cybernetycznymi, ponieważ wykorzystują narzędzia bazujące na AI i ML.

Sztuczna inteligencja jest jednak również wykorzystywana przez hakerów. AI może wysyłać tweety znacznie szybciej niż człowiek, a w walce z innym inteligentnym oprogramowaniem jest w stanie precyzyjniej na nie odpowiedzieć. AI i ML stały się kluczowym elementem walki z cyberatakami.

Dzięki tym technologiom możliwe jest analizowanie ogromnych ilości danych i przeprowadzanie rozbudowanych operacji w celu wykrycia anomalii, podejrzanym i nietypowych zachowań oraz ataków zero-day.

Bezpieczeństwo cyfrowego przedsiębiorstwa – Siemens

Firmy i producenci coraz częściej inwestują w nowe rozwiązania i technologie, zwiększająca wydajność: od inteligentnej produkcji, Przemysłu 4.0 i 5.0 po cyfrowego bliźniaka i przemysłowy Internet rzeczy (IIoT). Wraz z rozwojem nowych technologii dostępne są nowe rozwiązania pozwalające na walkę z cyberatakami.

Siemens wspiera organizacje w walce z cyberzagrożeniami, dzieląc się wiedzą na swojej stronie internetowej poprzez studia przypadków, publikacje, a także podcasty i filmy (do obejrzenia poniżej). Znajomość branży i zaangażowanie marki pomaga jej w tworzeniu najlepszych rozwiązań do walki z zagrożeniami internetowymi.

System Siemens Defence in Depth

Siemens stosuje własną technologię „defence in depth” i oferuje sposoby walki z cyberatakami. Przestrzegając międzynarodowego standardu IEC 62443, Siemens skupia się na wielowarstwowej koncepcji bezpieczeństwa, która zapewnia zakładom pełną ochronę, poczynając od szczebla zarządzania obiektami po działania terenowe i bezpieczną komunikację danych. Kliknij tutaj, aby dowiedzieć się więcej o stosowanych certyfikatach i standardach.

Bezpieczeństwo obiektów

Ochrona obiektów polega na zabezpieczeniu różnymi metodami fizycznego dostępu ludzi do kluczowych elementów systemu. W tym celu wykorzystywane są różne techniki, począwszy od podstawowego dostępu do budynków, a skończywszy na zabezpieczeniu obszarów wrażliwych za pomocą kart dostępu.

Siemens Industrial Safety Services to usługa, w ramach której można uzyskać pomoc w realizacji procesów w postaci wytycznych do kompleksowej ochrony zakładu.

Bezpieczeństwo sieci

Segmentacja i szyfrowana komunikacja służą do zabezpieczenia sieci przed nielegalnym dostępem. Zdalny dostęp do urządzeń i obiektów jest coraz częściej spotykany w branży, a jak już wspomniano, segmentacja zapewnia dodatkowe bezpieczeństwo.

Spójność systemu

Integralność systemu oznacza ochronę systemów automatyki i komponentów sterujących. Siemens oferuje zintegrowane zabezpieczenia przed nieuprawnionymi zmianami konfiguracji na poziomie sterowania oraz przed nieuprawnionym dostępem do sieci.

Na przykład sterowniki SIMATIC S7 i systemy sterowania SIMATIC PCS 7 i PCS neo, systemy SCADA i HMI mogą być zabezpieczone przed nieautoryzowanym dostępem. Integralność systemu to zarówno uwierzytelnianie użytkowników i prawa dostępu, jak i zabezpieczenie systemu przed atakami.

Moduł SIMATICs G120 Smart Access Module oferuje prostą integrację z aplikacją i łatwy proces konfiguracji, zapewniając zintegrowane funkcje bezpieczeństwa.

SINAMICs G120X zachowuje stabilność w każdych warunkach sieciowych, jest niezwykle energooszczędny, ma różne rozmiary ramek i zakresy mocy oraz znajduje zastosowanie w wielu aplikacjach przemysłowych, od systemów wodnych, grzewczych, wentylacyjnych oraz klimatyzacyjnych po budownictwo i infrastrukturę.

Sterowniki S7-1500 oferują najwyższą wydajność i stanowią niezawodne rozwiązanie do wszystkich aplikacji sterowania maszynami i procesami, tworząc cyfrową fabrykę jutra.

Kolejnym urządzeniem jest innowacyjny ekran dotykowy SIMATIC HMI serii Comfort. Dzięki zastosowaniu PROFIenergy możliwe jest wyłączenie maszyn w celu zmniejszenia zużycia energii i zapewnienia maksymalnego bezpieczeństwa danych w przypadku awarii zasilania.

Pozostałe parametry:

- Panoramiczny wyświetlacz TFT o wysokiej rozdzielczości.

- Rozdzielczość do 1280 × 800 pikseli przeznaczona jest do realizacji wysokowydajnych aplikacji wizualizacyjnych na poziomie maszynowym.

- Przeprowadzenie precyzyjnej diagnostyki ułatwiają różne rodzaje połączeń: Ethernet, RS422, RS485, slot kart SD.

- USB 2.0 i wbudowana pamięć 24 MB.

- Większa liczba interfejsów i mniejsze koszty sprzętowe umożliwiają efektywne sterowanie i monitorowanie przez operatora.

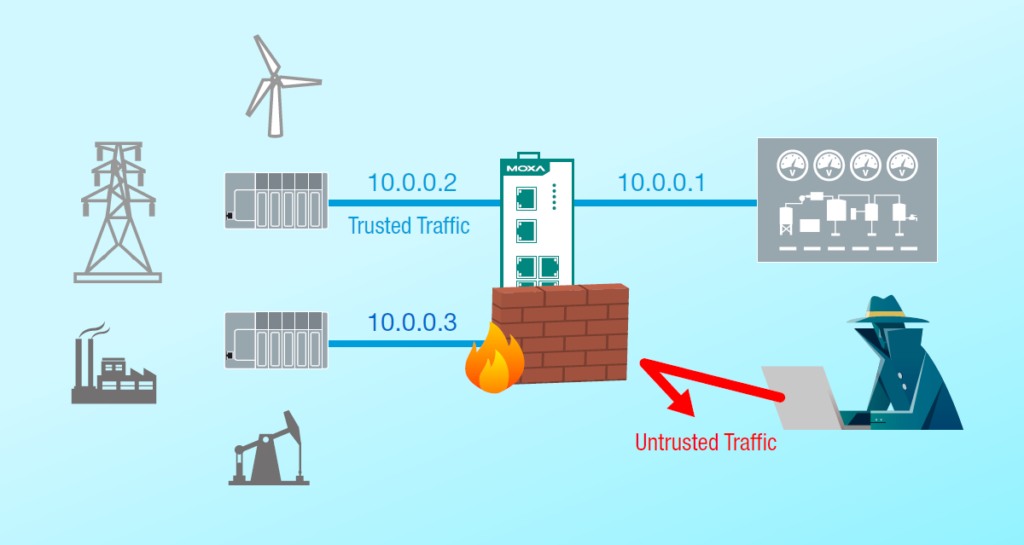

Zapewnij bezpieczeństwo sieci przemysłowych – MOXA

Firma Moxa angażuje się w zapewnienie niezawodnej łączności w środowiskach przemysłowych. Z uwagi na to, że wiele sieci przemysłowych jest narażonych na zagrożenia cybernetyczne, Moxa opracowała rozszerzone portfolio zabezpieczeń sieciowych. Marka oferuje przemysłowe rozwiązania z zakresu cyberbezpieczeństwa, które obejmują krytyczne technologie informatyczne, takie jak system zapobiegania włamaniom (IPS), będący kluczowym elementem strategii „defence-in-depth”.

Rozwiązanie firmy zostało zaprojektowane z myślą o ochronie sieci przemysłowych przed cyberatakami, która nie zakłóci działalności przemysłowej, Moxa oferuje również wiele materiałów, które pozwalają lepiej zrozumieć ryzyko cybernetyczne i znaleźć najlepsze rozwiązania do walki ze złośliwym oprogramowaniem.

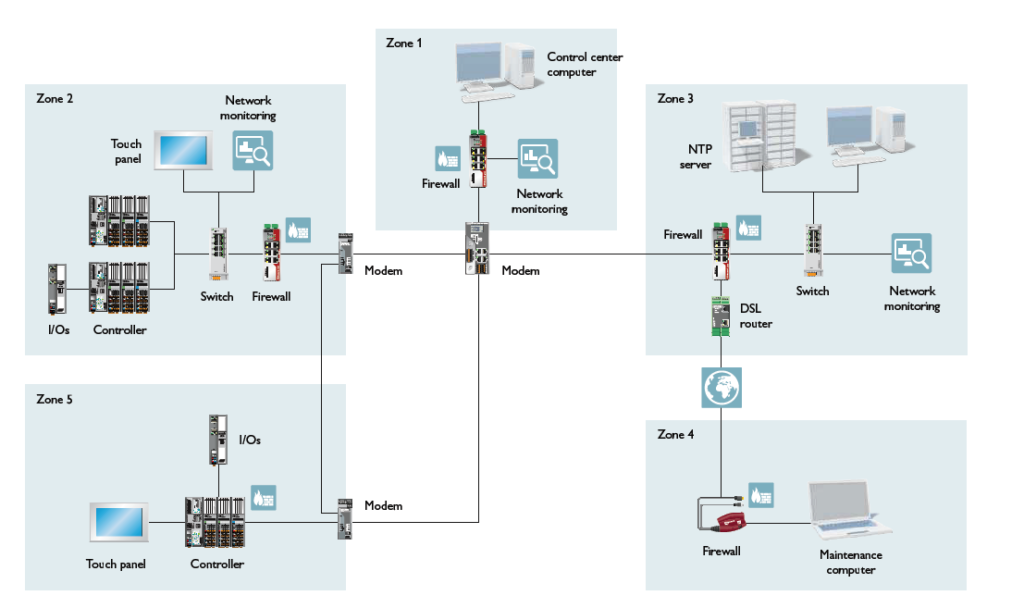

Bezpieczne połączenia firmy Moxa

Liczba cyberataków wymierzonych w sieci przemysłowe jest coraz większa, dlatego kluczowe znaczenie ma identyfikacja i likwidacja słabych punktów, zanim zostaną one wykorzystane. Architektura sieci przemysłowych musi być bezpieczna i dopuszczać tylko dozwolony przepływ danych do właściwych miejsc.

Niezawodna i bezpieczna transmisja danych z urządzeń technologii operacyjnej (OT) do usług chmurowych opartych na IT jest głównym wyzwaniem dla wielu integratorów systemów i inżynierów IIoT. Łącząc solidne, gotowe do pracy w chmurze bramy IIoT firmy Moxa z wartościowym oprogramowaniem o długim cyklu życia, firma oferuje bezpieczne i niezawodne rozwiązania IIoT, które mogą być szybko zbudowane i wdrożone w terenie. Moxa oferuje zintegrowane rozwiązania bezpieczeństwa sieciowego OT/IT, przeciwdziałając cyberzagrożeniom na dwa sposoby:

- Wzmocnienie infrastruktury sieciowej za pomocą funkcji zabezpieczeń typu „device-by-device” i „layer-by-layer” zapewniających bezpieczeństwo prawidłowego przesyłu danych w sieci.

- Ochrona krytycznych zasobów i sieci za pomocą określonych protokołów OT i inspekcji pakietów, a także ochrony opartej na modelowaniu.

Moxa umożliwia bezpieczne połączenia brzegowe, ze względu na to, że przed zastosowaniem kolejnej warstwy ochrony (segmentacja sieci za pomocą routerów, a następnie zabezpieczenie zasobów za pomocą IDS/IPS/firewalli) bardzo ważne jest zapewnienie bezpiecznego połączenia urządzeń brzegowych. Wielowarstwowe podejście marki Moxa do cyberbezpieczeństwa oparte jest na standardzie branżowym IEC-62443, a marka zapewnia bezpieczeństwo sieci OT dzięki zintegrowanym zabezpieczeniom OT/IT przez:

- Połączenie sieci i bezpieczeństwa cybernetycznego – połączenie sieci przemysłowej i wiedzy z zakresu bezpieczeństwa cybernetycznego w celu zapewnienia warstwowej ochrony sieci przemysłowej.

- Ciągłe zwiększanie bezpieczeństwa – proaktywne podejście do ochrony swoich produktów przed lukami w zabezpieczeniach i wspomaganie użytkowników w lepszym zarządzaniu ryzykiem związanym z bezpieczeństwem.

- Rozwój zabezpieczeń IT/OT – Moxa jest partnerem firmy TXOne Networks, która odpowiada na rosnące potrzeby branżowe w zakresie bezpieczeństwa, jak również wymagania bezpieczeństwa personelu IT/OT.

Oferta marki obejmuje scentralizowane zarządzanie siecią i zabezpieczeniami oraz zdalne zarządzanie połączeniami, ochronę zasobów przemysłowych za pomocą IPS i IDS,

bezpieczną sieć i łączność brzegową z „utwardzonymi” urządzeniami sieci przemysłowej.

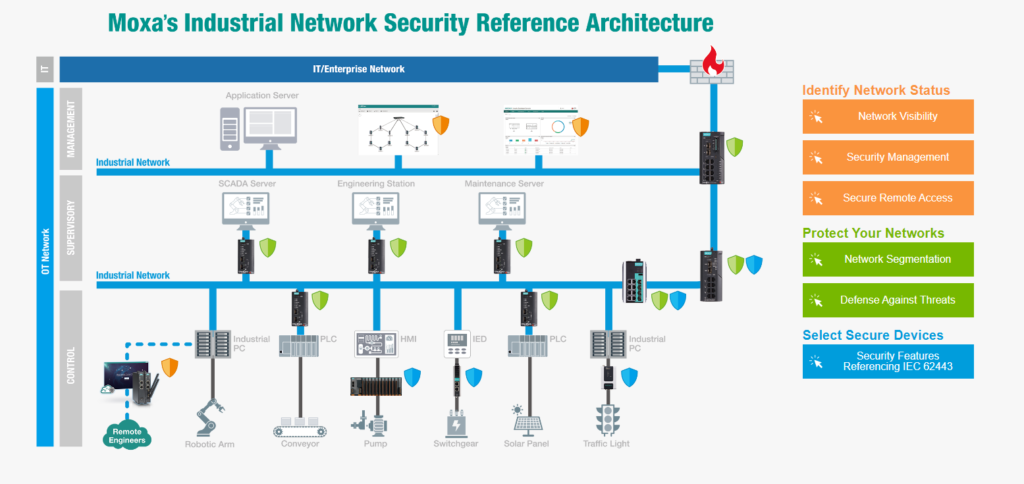

W sklepie Elfy Distrelec dostępna jest szeroka gama urządzeń łączności brzegowej, takich jak konwertery protokołów i serwery urządzeń szeregowych na Ethernet, od Nports 6000 (patrz poniżej) po serię Mgate MB3000. Łączność Ethernet i bezprzewodową zapewniają niektóre zarządzane przełączniki, w tym inteligentnie zarządzany SDS-3008 oraz nowa seria produktów Wi-Fi AWK, która pojawi się wkrótce, w pierwszym kwartale 2023 roku (certyfikat IEC 62334-4-2).

Serwery urządzeń szeregowych

Serwery urządzeń NPort 6000 wykorzystują protokoły SSL i SSH do przesyłania zaszyfrowanych danych szeregowych za pośrednictwem sieci Ethernet. Protokoły SSL i SSH, których działanie polega na szyfrowaniu danych przed przekazaniem ich przez sieć, są obsługiwane przez NPort 6000 jako odpowiedź na ten problem. Użytkownicy mogą mieć pewność, że dane szeregowe są bezpiecznie przesyłane zarówno przez sieci prywatne, jak i publiczne dzięki serwerom NPort 6000.

Pozostałe parametry:

- Bezpieczne tryby pracy dla Real COM, serwera TCP, klienta TCP, połączenia sparowanego, terminala i terminala zwrotnego

- Wszystkie prędkości transmisji są obsługiwane z dużą precyzją

- Standardy sieciowe: 10/100BaseTX lub 100BaseFX

- Automatyczne sterowanie kierunkiem przepływu danych RS-485 za pomocą opatentowanego przez firmę Moxa ADDC

- Bufor portów do przechowywania danych szeregowych, gdy port Ethernet jest niedostępny

- Gniazdo SD umożliwiające rozszerzenie pamięci bufora portów

- Rozszerzony zakres temperatur roboczych: -40 … +75°C

Szczegółowe informacje o tym, jak firma Moxa pomaga zabezpieczyć sieci przemysłowe w Europie, można znaleźć tutaj.

Podstawy cyberbezpieczeństwa przemysłowego – Hirschmann

Choć cyfryzacja i coraz bardziej zaawansowane połączenie maszyn z systemami przemysłowymi usprawnia działanie zakładów, może również narażać je na cyberataki. Jak podaje jedno ze źródeł marki, ataki na zakłady produkcyjne nasiliły się na całym świecie. Dlatego zabezpieczenia stosowane w obiektach przemysłowych są niezbędne, by zapobiegać wewnętrznym i zewnętrznym atakom.

Hirschmann, marka należąca do firmy Belden, angażuje się w opracowywanie przemysłowych rozwiązań z zakresu cyberbezpieczeństwa. Marka skupia się na wysokiej klasy rozwiązaniach do zastosowań w sieciach przemysłowych. W szerokiej gamie produktów znajdują się m.in. złącza przemysłowe, kontrolowane i niezarządzane przełączniki Ethernet, konwertery mediów, bezprzewodowe sieci LAN itp.

Cyberbezpieczeństwo – od czego zacząć?

- Analiza sieci – należy przyjrzeć się istniejącej sieci OT, aby zidentyfikować wszystkie urządzenia do niej podłączone, takie jak maszyny, czujniki, sterowniki, napędy, przełączniki, kamery itp. Następnie należy określić, w jaki sposób urządzenia są wykorzystywane i ustalić punkt odniesienia do monitorowania i mierzenia każdego urządzenia w czasie, aby śledzić wszelkie zmiany.

- Rozpoznawanie cyberataków – skanowanie i identyfikacja adresów IP pozwoli wykryć nowe nieznane urządzenia bez tworzenia dodatkowego ruchu lub opóźnień. Dzięki temu można zidentyfikować podejrzane lub nieautoryzowane urządzenia, które wymieniają dane podczas fazy wykrywania. Można wówczas przeprowadzić dalsze analizy, aby dowiedzieć się więcej o takich urządzeniach i ocenić stopień zagrożenia.

- Opracowanie strategii „defence-in-depth” – polega na podejściu do cyberbezpieczeństwa już w etapie planowania pod kątem ochrony cennych danych i zapobieganiu przyszłym atakom. Strategia ta umożliwia określenie niezbędnego minimum pomiędzy przejściem z jednego urządzenia do drugiego, na przykład po współpracy z kierownikami zakładów odpowiedzialnymi za sieci SCADA w celu ustalenia, jakie informacje muszą przepływać z komórki robotycznej do różnych urządzeń przemysłowych za pośrednictwem sterowników PLC i interfejsów HMI.

- Segmentacja sieci – może wpłynąć na poprawę bezpieczeństwa. Na przykład oddzielenie sieci OT od innych sieci wewnętrznie i zewnętrznie pozwala na bezpieczne współdzielenie danych. Rozdzielenie/segmentacja sieci może zapobiec „rozprzestrzenianiu się” zagrożenia na inne urządzenia (jeśli atak nastąpi w jednym segmencie sieci, drugi segment nie zostanie naruszony).

Dzięki tym podstawom możesz zacząć ulepszać swoją strategię cyberbezpieczeństwa.

Hirschmann oferuje kompleksowe rozwiązania w zakresie cyberbezpieczeństwa, od rozwiązań typu firewall po routery i oprogramowanie sieciowe. Aby dowiedzieć się więcej o funkcjach przemysłowego firewalla EAGLE40, obejrzyj poniższy film.

Cyberbezpieczeństwo przemysłowe – Phoenix Contact

Marka Phoenix Contact dostępna w sklepie Elfy Distrelec oferuje rozwiązania do niemal wszystkich gałęzi przemysłu: od motoryzacji, budowy maszyn i systemów operacyjnych po przemysł energetyczny, wodny i naftowy. Wybierając odpowiedni sprzęt z pomocą firmy, można osiągnąć maksymalną stabilność i przejrzystość infrastruktury.

Marka przygotowała również zestawienie przegląd niektórych zagrożeń cybernetycznych oraz sposobów walki z nimi.

| Ryzyko | Rozwiązanie |

| Wielofunkcyjność biura | Segmentacja sieci |

| Ataki hakerskie | Szyfrowana transmisja danych |

| Ataki złośliwego oprogramowania (malware) | Ograniczenie komunikacji |

| Zainfekowany sprzęt | Ochrona portów |

| Nieautoryzowany dostęp do systemów | Bezpieczny zdalny dostęp |

| Niewłaściwe zarządzanie użytkownikami | Centralne zarządzanie użytkownikami |

| Mobilne urządzenia końcowe | Bezpieczne nadawanie hasła dostępu do sieci WLAN |

| Niezabezpieczona lub nieprawidłowa konfiguracja urządzenia | Zarządzanie urządzeniami i łatkami |

Phoenix Contact oferuje produkty wyposażone w funkcje bezpieczeństwa, takie jak uwierzytelnianie użytkowników, segmentacja i monitorowanie sieci, firewall oraz bezpieczne i szyfrowane protokoły komunikacyjne.

Rozwiązania w zakresie automatyzacji marki Phoenix Contact

Zgodnie z międzynarodową normą IEC 62443-2-4 firma Phoenix Contact tworzy i uruchamia bezpieczne systemy automatyki. Na podstawie analizy wymagań dotyczących ochrony oraz celów ochrony w zakresie poufności, integralności i dostępności firma dostarcza bezpieczne rozwiązania automatyzacji. Do świadczonych przez nią usług należą również analizy zagrożeń i ryzyka bezpieczeństwa.

Firma Phoenix Contact, podobnie jak inne wymienione wcześniej marki, świadczy usługi takie, jak ocena i planowanie, a także wdrożenie, utrzymanie, wsparcie i seminaria. Poniżej przedstawiamy kilka produktów, które zapewniają bezpieczeństwo – od rozwoju po zarządzanie poprawkami.

mGuard Security

Rdzeń systemu stanowią routery bezpieczeństwa mGuard. Głęboka inspekcja pakietów protokołów przemysłowych, zapory warunkowe, zapory dla użytkowników i bezpieczny dostęp do sieci dla serwisantów to tylko kilka z unikalnych dostępnych funkcji zapór. Ponadto za pośrednictwem mGuard Secure Cloud zyskuje się dostęp do systemu szybkiej, bezpiecznej konserwacji zdalnej.

PLCnext Security

Jak mówi marka, urządzenia PLCnext Control – skalowalne kontrolery o stopniu szczelności IP20 – są „projektowane z myślą o bezpieczeństwie” zgodnie z certyfikatem IEC 62443. Sterowniki logiczne PLCnext tworzą ekosystem nieograniczonej automatyzacji, oferując rozwiązania do każdej aplikacji IoT. Użytkownicy mogą skorzystać z wysoce adaptacyjnej otwartej platformy sterowania, modułowych narzędzi inżynierskich, sklepu PLCnext, integracji z chmurą oraz platformy społecznościowej.

Produkty firmy Phoenix Contact są objęte programem PSIRT (ang. Product security incident response team), w ramach którego udostępniane są łaty bezpieczeństwa i aktualizacje dla wszelkich zidentyfikowanych luk w zabezpieczeniach.

Podsumowanie

Ryzyko zagrożeń cybernetycznych z pewnością będzie rosło, dlatego firmy muszą zabezpieczyć swoje systemy. Przedstawione powyżej rozwiązania mogą pomóc w zabezpieczeniu sieci. Przy zastosowaniu właściwej strategii depfence-in-depth, przemysłowych firewalli i IPS lub IDS, istnieje duża szansa na zablokowanie nieautoryzowanego ruchu. Ponieważ wiele cyberataków przeprowadzanych jest przy pomocy AI, warto również zainwestować w technologie AI i ML, aby skutecznie bronić się przed ewentualnym atakiem.